OSEntry ZK ist ein Multi-Zutritts-Terminal mit vielseitigen Einsatzmöglichkeiten. OSEntry steuert Zugänge und Türen für alle sensiblen Bereiche.

| Verschiedene Authentifizierungsarten: Biometrie, PIN-Code, Karte, Transponder, Handy, Einmalcode | |

| Beste biometrische Erkennungsleistung durch bekannten OSsecure-Algorithmus | |

| Großer Funktionsumfang: u.a. 4-Augen-Prinzip, 2-Faktor-Identifizierung (z.B. Biometrie und Handy/Einmalcode), verschiedene biometrische Authentifizierungsarten (Verifikation und Identifikation) | |

| Gleichbleibende Performance und Redundanzfunktion. Auch bei großen Benutzergruppen wird durch paralleles Offline-Matching im Gerät und Online-Matching über Server (OSsecure Tagestresor, Personenschleuse, etc.) eine gleichbleibende Geschwindigkeit erzielt. Durch den Parallelbetrieb ist der Leser zusätzlich „redundant“ und bietet eine höhere Ausfallsicherheit (z.B. bei Netzwerkfehlern). | |

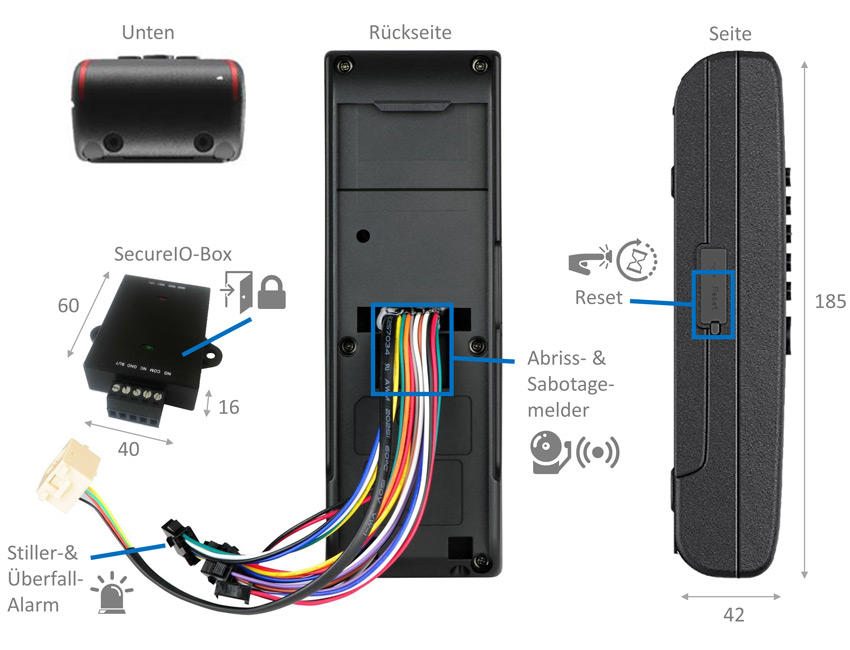

| Alarm-Integration: Stiller-/Überfallalarm und Scharf-/Unscharfschaltung der EMA, Abrissmissmelder für Sabotagealarm

|

|

| Komfort & Sicherheit bei der Tür-Freigabe. Für elektronische Türöffner oder Motorschlösser stehen interne Relais oder die verschlüsselte SecureIO-Box zur Verfügung und für die Nachrüstung bestehender Türen mit mechanischen Schlüsseln gibt es die Möglichkeit der kostengünstigen Nachrüstung mit verkabelungsfreien digitalen OSEntry-Zylindern. |

Das OSEntry-Terminal bietet für die Verwaltung verschiedene Möglichkeiten der Administration. Von einem einfachen Standalone-Offline-Gerät, bis hin zu verschiedenen Backend-Server-Verwaltungssystemen lassen sich online die Benutzer, Gruppen und Berechtigungen in einem intelligenten User- und Berechtigungs-Management steuern. OSEntry bietet dabei die größte Flexibilität an Authentifizierungsarten aller am Mart erhältlichen Systeme, mit innovativen Möglichkeiten der Benutzer-Identifizierung. Neben PIN-Code, Karte, Transponder und biometrischem Fingerprint, ist der Zugang auch mittels Einmalcode und Smartphone möglich. Diese Flexibilität versetzt jede Organisation in die Lage, bestehende und zukünftige Öffnungs-Varianten effizient und innovativ zu gestalten. Zusätzlich zu den klassischen Ausweismedien bieten die neuen Identifikationsarten, wie Biometrie, Handy und Einmalcode eine hohe Prozessvielfalt. Kostenersparnisse ergeben sich auch durch die Integration der Alarmtechnik. So lässt sich bereits heute die Bosch EMA-Zentrale MAP5000 über das OSEntry System steuern. Die Scharf-/Unscharfschaltung erfolgt bequem über ein einziges Terminal. Beim OSEntry System wurde ein besonderes Augenmerk auf die Einfachheit der Installation und die Sicherheit gelegt. Es werden nicht nur elektronische Motorschlösser oder Tür-Summer durch OSEntry gesteuert, sondern es lassen sich auch bestehende Türen mit normalen „mechanischen“ Schlüsseln und Zylindern mit wenigen Handgriffen und ohne großen Aufwand mit OSEntry nachrüsten. Für die Modernisierung und Nachrüstung bestehender, mechanischer Türschlösser können onlinefähige (vernetzte) digitale Zylinder eingesetzt werden oder es kann ohne jedgliche Verkabelung auf eine virtuelle Netzwerklösung zurückgegriffen werden. Bei virtuell vernetzten digitalen Zylindern spricht man auch von „Network-on-Card“.

Inhalt / Überblick

- Technische Daten, Maße, Gehäuse-Beschreibung, Installations-Ort

- Bauliche Maßnahmen, Verkabelung, Installation, Inbetriebnahme

- Authentifizierungsarten & Möglichkeiten der Benutzer-Identifikation

- Freigabe-Optionen, Türansteuerung und Möglichkeiten der Verschluss-Nachrüstung

- Öffnungs-Funktionen & Einbindung der Alarmtechnik

- Benutzer-Verwaltung, Administration – User- und Berechtigungs-Management

- Updates & Tools und Ausblick auf zukünftige Funktionen

Technische Daten und Kurz-Beschreibung

| Biometrie-Leser | Biometrie-Leser für die Identifikation und Verfikation von Fingerprints. | |

| Mifare-RFID-Leseeinheit | Sender und Empfänger (read/write) zum automatischen und berührungslosen/kontaktlosen Identifizieren von Karten und Transpondern auf der Frequenz 13,561 MHz nach ISO 14443A. | |

| Code-Tastatur | Tastatur mit einem 15 x 3 Tastenfeld (Ziffern 0-9, ESC, Menü, OK, ▼ und ▲). | |

| Schwarzes Display | Schwarzes Display (OLED) mit weißer Kontrast-/Hintergrundbeleuchtung und einer Auflösung von 128×64 Pixel zur optischen Status- und Info-Visualisierung, sowie Konfiguration und QR-Code Anzeige. | |

| Pieper | Interner Piezo-Signalgeber, -Schallwandler zur akustischen Status- und Info-Visualisierung. | |

| Signal-LED | Signal-LED (grün/rot) zur optischen Status- und Info-Visualisierung. | |

| Wetterfest | Das Terminal ist nach DIN EN 60529 „staubdicht“ und gegen Tropf, Sprüh- und Spritzwasser geschützt (Schutznorm IP64). | |

| Netzwerk-/TCPIP- und RS485-Schnittstelle | IP-Schnittstelle zur Onlineanbindung und Integration von Administrations- und Management-Software (OSsecure, PhysicalAccess). | |

| Sabotagekontakt | Elektronisch gesteuerter Abrissmelder, bzw. Kontakt, für die Alarmierung, sobald das Terminal „mutwillig“ abmontiert oder durch Sabotage von der Wand gerissen wird. | |

| Spannung | Das Terminal benötigt 12V Spannungsversorgung (ca. 1 Amper). Die externe SecureIO-Box kann über das Terminal oder (besser) separat mit 12V Spannung (0,5A) versorgt werden. | |

| 2 interne Relais | Zwei potentialfreie interne Relais, deren Schaltung/Auslösung sich konfigurieren lässt (Türfreigabe, stiller Alarm/Überfallalarm, Sabotagekontakt/Abrissmelder). Es lassen sich Motorschlösser, Türöffner und Automatiktüren ansteuern. | |

| Externes Relais | Verschlüsselte Ansteuerung einer SecureIO-Box. Hierbei handelt es sich um eine externe Relais-Box zur Türansteuerung. Die SecureIO-Box wird im gesicherten Bereich (also hinter der Tür) installiert und gibt über einen potentialfreien Kontakt die Türsteuerung (Motorschloss, Türöffner) frei. Die Kommunikation zwischen Terminal und SecureIO-Box erfolgt sabotagesicher über eine verschlüsselte Verbindung. | |

| Digitale Zylinder (Online) |

Ansteuerung von digitalen OSEntry Online-Zylindern über AES verschlüsseltes 868 MhZ Funkmodul. Die Ansteuerung erfolgt über eine RS485 Schnittstelle. Das Terminal und das Funkmodul können mit einer RS485-Busverkabelung bis zu 100m voneinander entfernt sein. Für die RS485 Verkabelung gilt (wie immer) der Einsatz von 2-adrig verdrilltem Kabel, abgeschirmt, min. 2*0,5 mm² (z.B. UNITRONIC LIYCY), sowie zwingend der Einsatz von zwei Abschlusswiderständen am Terminal selbst und am Funkmodul (jeweils 120 Ohm). Die Anbindung des Funkmoduls erfordert zwingend den Einsatz der Widerstände. | |

| Digitale Zylinder (Offline) |

Ansteuerung von digitalen OSEntry Offline-Zylindern über „Match on Card“ oder „Net on Card“ oder „Virtual Net“. Die digitalen OSEntry Zylinder werden hierbei rein offline (ohne Online-Anbindung) betrieben. Der Benutzer authentifiziert sich am (online) Terminal und läd sich seine zeitabhängige Berechtigung auf seinen Zugangs-Ausweis. Mit seiner persönlichen Karte oder Transponder kann sich der Benutzer dann an allen für Ihn berechtigten Türen (Zylindern) identifizieren. |

Installationsort und Hinweise für einen störungsfreien Betrieb

Das OSEntry Terminal kann im Innen- und Außenbereich installiert werden. Beachten Sie der Wahl des Installationsortes bitte folgendes:

- Das Terminal nicht in der Nähe von Wärmequellen installieren (Heizung, Luftschleuse, etc.).

- Das Terminal nicht in der Nähe von Bereichen mit elektromagnetischer Interferenz installieren (Netzwerkleitungen, Stromleitungen).

- Das Lese-Modul (Glasfläche) keiner direkter Lichtquelle aussetzen (Sonnen-/UV-Strahlen oder HV-Lampen, helle LED, usw.) oder (mindestens) die Schutzklappe angesteckt lassen. Optimal sind Lichtverhältnisse von 800 Lux.

- Das Terminal nicht direkten Witterungseinflüssen aussetzen (Regen, Schnee, usw.), sondern das Gerät im Außenbereich unter einem Vordach installieren oder (mindestens) den optional erhältlichen Wetterschutz verwenden.

- Metallische Untergründe stören das Lesen von Karten/Transpondern. Besonders schwierig sind elektrisch leitende Umgebungen, wie metallische Gegenstände oder nicht-metallische Gegenstände, die in einem metallischen Umfeld eingesetzt werden. Beides wirkt sich negativ auf RFID-Systeme aus. Ursächlich sind die physikalische Grundlagen von hochfrequenten Systemen. Diese nutzen eine induktive Kopplung zwischen Transponder (Karte) und Antenne zur Kommunikation und Datenübertragung. Die Feldlinien des Leser-Feldes treffen dabei idealerweise rechtwinklig auf die Antennenschleifen des Transponders. Treffen magnetische Felder auf metallische, leitende Oberflächen werden Wirbelströme indiziert, die entsprechend der Lenz’schen Regel dem Originalfeld entgegen gerichtet sind. Dieses physikalische Gesetz verursacht die Störungen.

Abmessungen des Gehäuses, Gehäusebeschreibung und Maße der SecureIO-Box:

Das OSEntry Terminal kann im Innen- und Außenbereich installiert werden. Bitte beachten Sie die Hinweise zur Wahl des Installationsortes. Sofern erforderlich, verwenden Sie bitte die optionale Schutzabdeckung.

Es gibt unterschiedliche Modelle des OSEntry Zutritts-Terminals. Die hier beschriebene Variante (Modell OSEntry ZK) ist das modernste und vielseitigste System. Hier finden Sie eine kurze Beschreibung der älteren Terminals und deren Unterschiede.

Bauseitige Leistungen / Elektro-Installation

Es gibt verschiedene Varianten der Türansteuerung und entsprechend auch der Verkabelung. Zusätzlich existieren über die digitalen OSEntry Zylinder auch verkabelungsfreie Möglichkeiten der Zutrittssteuerung – z.B. für die Nachrüstung bei bestehenden Türen. Das unten stehende Dokument „Bauseitige Leistungen“ beschreibt für die unterschiedlichen Varianten die bauseitigen Leistungen (Elektroinstallation, Kabelplan, Installationsvarianten, Beispiel Unterputzdose). Zusätzliche Details und Erläuterungen müssen bei größeren Projekten im Rahmen der Projektierung mit den beteiligten Fachfirmen abgestimmt werden. Kurz zusammengefasst werden für den Anschluss des OSEntry Terminals folgende bauseitige Leistungen benötigt:

| Netzwerkanschluss RJ45 (mindestens CAT5) zum OSEntry Terminal | |

| Sollte beim Kunden kein Stecker mehr am Netzwerkkabel sein und nur das Kabel aus der Wand kommen, kann man die Netzwerk-Anschlüsse vom Entry bei einem genormten Kabel ( Grün + Grün/Weiß — Orange + Orange/Weiß — Blau + Blau/Weiß — Braun + Braun/Weiß ) folgendermaßen direkt anschließen: | |

| OS Entry Gelb (RD+) -> Orange/Weiß OS Entry Grün (RD-) -> Orange OS Entry Rot (TD+) -> Grün/Weiß OS Entry Schwarz (TD-) -> Grün |

|

| Spannungsversorgung 12V (mindestens 1000mA) zum OSEntry Terminal (aus dem Technikraum, Verteilerschrank, o.ä.). Alternativ Spannungsversorgung über POE (Power over Ethernet), mit einem POE Splitter. Empfohlen: „Edimax GP-101SF“ mit 802.3af PoE. | |

| Kontakt zur Türfreigabe (Kabel, abgeschirmt, min. 2*0,5 mm²) vom OSEntry Terminal zum Motorschloss/Türöffner | |

| Optional: BUS-/CAT-Kabel (RS485, verdrillt, abgeschirmt, min. 2*0,5 mm²) vom OSEntry Terminal zur SecureIO-Box und Kabel abgeschirmt, min. 2*0,5 mm² von SecureIO-Box zum Motorschloss/Motorschloss-Steuerung | |

| Optional: BUS-/CAT-Kabel (RS485, verdrillt, abgeschirmt, min. 2*0,5 mm²) vom OSEntry Terminal zum Funkmodul (zur Installation von verkabelungsfreien OSEntry Zylindern) | |

| Optional: Kontakte für stillen Alarm / Überfallalarm und Sabotagealarm z.B. J-Y(ST)Y 2x2x0,8 nach Vorgabe des Alarm-Errichters |

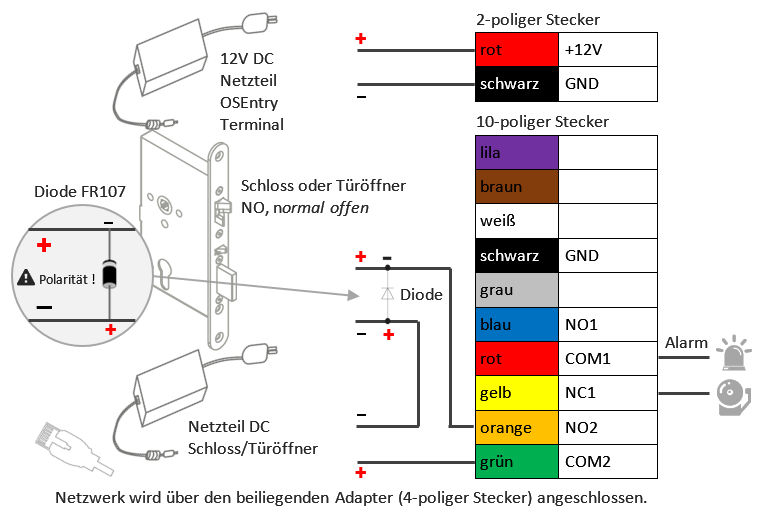

Bitte berücksichtigen Sie in den Dokumenten die Anschlussbelegung für das Modell OSEntry ZK:

Beispielhafte Standard-Kabelbelegung zur Tür-Ansteuerung

Das folgende Schaubild zeigt einen beispielhafte Kabelbelegung für Türen mit einem Türöffner oder Motorschloss. Das Anschlussbild kann auch für Motorschloss-Steuerungen (BlueMotion oder Dorma SVP200) zur Ansteuerung der Türfreigabe (Freigabekontakt) verwendet werden. Bevor Sie das Terminal anschließen, prüfen Sie zunächst die Funktion des Schlosses/Türöffners. Öffnet die Tür (das Schloss), sobald der Freigabekontakt gebrückt ist oder die Spannung am Schloss/Türöffner anliegt? Ist diese Funktion nicht gegeben, prüfen Sie zunächst die Verkabelung/Installation des Türöffners oder Schlosses und verkabeln Sie erst anschließend das Terminal.

Inbetriebnahme

! Funktionen Menü

Dies ist der Standard-Bildschirm ohne Server-Verbindung. Nach 5 Min (bzw. der eingestellten Zeit) aktiviert sich der Bildschirmschoner und das Display ist aus. Das !-Ausrufezeichen zeigt an, dass keine Server-Verbindung vorhanden ist. Mit den Tasten „Menü“, OK, ESC, ▼ und ▲ navigieren Sie in den Menüs.

Sicherheit Identifizierung Sichere Eingabe Offline-Matching Admin PIN-Code

Im Auslieferungs-Zustand hat der „Admin“ (ID-Nummer 0) den PIN-Code „123456„. Wählen Sie Menü ► Einstellungen ► Sicherheit ► Admin PIN-Code. Vergeben Sie für die ID-Nr 0 einen neuen Administrator PIN-Code und bewahren Sie den PIN-Code sicher auf. Bei Verlust kann der PIN-Code nur durch Einschicken des Gerätes im „Werk“ zurückgesetzt werden.

Geräte-Einstellungen Display Relais Signalisieren Datum und Uhrzeit

Geräte-Einstellungen Display Relais Signalisieren Datum und Uhrzeit

Netzwerk Server Modus Physical Access DHCP - TCP/IP Version

Wählen Sie Menü ► Einstellungen ► Netzwerk ► DHCP-TCP/IP. Vergeben Sie einen ► Hostnamen und wählen Sie eine feste ► IP-Adresse oder die automatische Adresszuweisung durch Ihren ► DHCP-Server.

Server Modus Offline OSsecure Pysical Access

Funktionen Menü

Dies ist der Standard-Bildschirm mit OSsecure-Verbindung. Das !-Ausrufezeichen ist verschwunden und es erscheint oben rechts ein Symbol, welches anzeigt, dass das Terminal mit dem Netzwerk und mit OSsecure verbunden ist.

- ESC-Taste länger gedrückt halten (5 Sek.)

- Rest-Knopf auf der linken Seite des Gehäuses mit spitzem Gegenstand drücken

Das OSEntry Terminal kann in drei Varianten betrieben werden und bietet dann jeweils verschiedene Möglichkeiten der Benutzeridentifikation:

Im Server Modus OSEntry Offline wird das Terminal „Standalone“ betrieben. Das Terminal ist in diesem Modus nicht „Online“ an eine Backend-Applikation angebunden. Die Benutzerverwaltung und Administration erfolgt ausschließlich über das Menü und Display direkt am Terminal.

Im Server Modus OSsecure ist das OSEntry Terminal klassisch an OSsecure angebunden. Das Terminal verhält sich dann so, wie alle anderen bestehenden OSEntry Modell Varianten auch. Es werden in diesem Modus nicht alle Authentifizierungsarten unterstützt.

Im Server Modus Physical Access ist das OSEntry Terminal an das Physical Access System angebunden. Dieses System ist der Nachfolger und die Neuentwicklung von OSsecure und wird auch als OSsecure 4.0 System bezeichnet.

Biometrischer Fingerprint: Verifikation

PIN-Code (+Anti-Skimming)

Karte/Transponder

Smartphone / Einmalcode

2-Faktor-Sicherheit (Finger+Karte+PIN+…)

4-Augen-Prinzip

Biometrischer Fingerprint: Verifikation

PIN-Code (+Anti-Skimming)

Karte/Transponder

Biometrischer Fingerprint: Verifikation

PIN-Code (+Anti-Skimming)

Karte/Transponder

Smartphone / Einmalcode

2-Faktor-Sicherheit (Finger+Karte+PIN+…)

4-Augen-Prinzip

Online-/Offline-Matching

Das Gerät überprüft den zu authentifizierenden Benutzer und dessen Berechtigungen „Online“ in der Backend-Applikation. Dieses Verfahren nennt mach auch Server-Matching. Der Vorteil jener Betriebsart liegt darin, dass große Datenbestände „online“ überprüft und berechtigt werden können. Die Performance ist auch bei großen Benutzergruppen gleichbleibend. Sofern die Netzwerkverbindung nicht zur Verfügung steht und das Gerät offline ist, authentifiziert das Terminal die Benutzer offline, direkt auf dem Terminal. Das Gerät arbeitet somit redundant und ist auch bei Netzwerkproblemen betriebsfähig. Der Offline-Matcher kommt bei Benutzern zur Anwendung, welche sich bereits mehrfach am Terminal identifiziert haben. Das Gerät merkt sich diese Authentifizierungen. Neben der Redundanz und Ausfallsicherheit beschleunigt diese interne Speedmatching-Funktion anschließend die Durchgangszeiten.

Biometrie Identifikation

Die biometrische Identifikation erfordert keine vorherige Eingabe einer Benutzernummer. Der Anwender legt einfach nur seinen Finger auf das Terminal und wid anschließend identifiziert. Bei der Identifikation wird dann der vom Anweder gerade aufgelegte Finger mit allen in der Datenbank gespeicherten Finger abgeglichen. Es findet also ein 1:N Abgleich statt. Damit diese Art der Authentifizierung in der Praxis zu einer guten Erkennung führt, sind drei Punkte zwingend zu beachten: 1. Ein guter biometrischer Datenbestand (qualitativ hochwertig erfasste Finger). 2. Ein „versierten“ Anwender mit einer ausreienden Anzahl von Minutien (der Finger muss über viele Merkmale verfügen und richtig auf das Gerät gelegt werden). 3. Der Datenbestand darf nicht zu groß sein (kleiner 500 Templates) – die Anzahl der berechtigten Benutzer und die Anzahl der erfassten Finger pro Benutzer müssen möglichst gering sein.

Biometrie Verifikation

Die biometrische Verifikation erfordert eine vorherige Eingabe der Benutzernummer. Der Anwender gibt seine ID ein und legt anschließend seinen Finger auf das Terminal und wid anschließend verifiziert. Bei der Verifikation wird dann der vom Anweder gerade aufgelegte Finger mit seinen in der Datenbank gespeicherten Fingern abgeglichen. Es findet also ein 1:1 Abgleich statt. Im Unterschied zur Identifikation spielt bei der Verifikation die größe und Qualität der Daten keine Rolle. Bei der Verifikation ist die Anzahl der berechtigten Benutzer oder die größe der Benutzergruppe egal. Die Verifikation sollte auch immer dann zur Anwendung kommen, wenn die biometrische Qualität des Fingers schwach ist und die Anweder eine geringe Akzeptanz für die Biometrie haben.

PIN-Code (+Anti-Skimming)

Hierbei handelt es sich um den klassichen Zugang via PIN-Code. Der Benutzer kann sich mit seinem idividuellen, geheimen PIN-Code am Terminal authentifizieren. Hierzu gibt der Benutzer seine ID Nummer gefolgt vom PIN-Code ein. Die Anzahl der erfoderlichen PIN-Stellen sind variabel (z.B. 6-stellig). Neben der klassischen PIN-Code Eingabe über das Tastenfeld unterstützt das OSEntry Terminal auch die Anti-Skimming Variante der PIN-Code Eingabe. Hierbei erfolgt die Eingabe des geheimen Codes spionagesicher. Es ist bei dieser Sicherheitsfunktion dann ausgeschlossen, dass Codes z.B. über das Abfilmen des Tastenfeldes ausgespäht werden. Aktivieren Sie die Funktion unter ► Menü ► Einstellungen ► Sicherheit ► Sichere Eingabe. Anschließend müssen alle PIN-Code-Ziffern über den per Zufallsgenerator gesteuerten Curser mit den Pfeiltasten ausgewählt werden.

Karte/Transponder

Das Gerät unterstützt die Authentifizierung via Karte oder Transponder. Es stehen hierbei verschiedene kontaktlose Medien zur Auswahl. Von der klassischen Ausweiskarte, über Transponder oder TAGs, bis hin zu Multi-/ oder Kombi-Karten, welche sich mit bestehenden Ausweiskarten kombinieren lassen. Als RFID-Technik kommt das weltweit führende Mifare-System zum Einsatz. Karten oder Transponder haben gerade bei Gruppen oder Benutzergruppen mit hoher Fluktuation oder temporären Benutzern (z.B. Techniker, Dienstleister) große Vorteile, da sich Öffnungs-Prozesse abbilden lassen, welche sich an der klassichen „Schlüssel-Übergabe“ orientieren. Der Benutzer bekommt einen Schlüssel (die Karte) und hat somit Zugang und der Benutzer gibt den Schlüssel wieder ab und hat keinen Zugang mehr.

Smartphone / Einmalcode

Der Zugang mit dem Smartphone ist sicherlich die innovativste Art Türen zu öffnen. Es lassen sich alle aktuellen Handys (iPhone, Android und Microsoft) verwenden. Diese Art des Zugangs ist jedoch nicht nur modern, sondern auch sehr sicher. Das Verfahren orientiert sich am Einmalcode und ist vergleichbar mit der Sicherheit beim Onlinebanking und dem dort eingesetzen TAN-Verfahren. Für den Zugang ließt der Benutzer einen Authentifizierungscode ab, welchen er von seinem Handy abließt. Dieser Einmalcode verliert nach jeder Öffnung seine Gültigkeit (und ist entwertet) und zusätzlich wechselt der Code alle 60-Sekunden (Wechselcode). Der Zugang via Smartphone kann von Verantwortlichen natürlich auch genutzt werden, um Benutzern einen einmaligen Zugang zu gewähren. Ich hinterlege mir als Administrator einfach einen „Dummy-Benutzer“, welcher für die Authentifizierung via Smartphone berechtigt ist und hinterlege mein persönliches Handy. Sofern dann kurzfristig ein Zugang benötigt wird, kann ich einfach auf mein Handy gucken ein einen Code weitergeben, welcher nur einmal gültig ist.

2-Faktor-Sicherheit

Die Zwei-Faktor-Authentifizierung – auch starke Authentifizierung oder 2FA genannt – dient dem Identitätsnachweis eines Benutzers mittels der Kombination zweier verschiedener Authentifizierungen. Es lassen sich beliebige Autentifizierungsarten miteinander kombinieren (z.B. PIN-Code und Karte, Biometrie und Karte, Biometrie und Einmalcode, Karte und Smartphone, etc.). Aus dem Alltag ist dies Verfahren z.B. vom Geldautomaten bekannt. Erst die Kombination aus getrennten Komponenten, wie Bankkarte und PIN ermöglicht die Transaktion. Zwei-Faktor-Authentifizierung wird auch bei Google, Apple, PayPal und der Finanz-Informatik, etc. genutzt, um die Accounts sicherer zu machen. Der große, sicherheitstechnische Vorteil der 2-Faktor-Authentifizierung ist, dass ein ausgespähter PIN-Code oder eine verlorene Karte nicht zur Kompromittierung des Zugangs führt, da der Angreifer nur den PIN-Code oder die Karte, nicht aber die zweite Komponente (z.B. den Einmalcode oder das Handy) besitzt.*

4-Augen-Prinzip

Das Vier-Augen-Prinzip bietet neben der 2-Faktor Funktion eine zusätzliche Möglichkeit die Sicherheit zu erhöhen. Das Terminal verlangt dann für eine Tür-Freigabe zwei erfolgreiche Authentifizierungen durch zwei Benutzer. Je nachdem welche Authentifizierungsarten am Terminal zugelassen sind, können auch unterschiedliche Authentifizierungsarten (z.B. Karte und Biometrie) genutzt werden. Wärend sich die 2-Faktor-Sicherheit auf zwei Authentifizierungsarten eines Benutzers bezieht, gilt für das 4-Augen-Prinzip, dass sich zwei unterschiedliche Benutzer erfolgreich authentifiziert haben müssen, damit die Tür-Freigabe erfolgt. Natürlich ist auch eine Kombination aus 2-Faktor Sicherheit und 4-Augenprinzip möglich: Zwei Authentifizierungen pro Benutzer (2-Faktor) und zwei Benutzer… In Summe also 4 Authentifizierungen, um die Tür zu öffnen.

Das OSEntry Terminal steuert alle Arten des Tür-Verschlusses. Neben den klassischen Varianten der Türansteuerung – entweder über ein elektronisches Motorschloss (z.B. BlueMotion oder SVP2000) oder über einen „einfachen“ Türöffner – bietet das OSEntry Terminal auch verkabelungfreie Möglichkeiten der Türansteuerung, über OSEntry Zylinder. Hierbei handelt es sich um elektronische Schließzylinder, welche mit einem sehr geringen Installationsaufwand den alten, herkömmlichen Türzylinder ersetzen und so die Tür elektronisch und zentral steuerbar machen. Die Nachrüstung erfolgt dabei ohne den Austausch der Tür oder eine zusätzliche Verkabelung der durch einen Elektriker. Neben Online-Zylindern, können auch vollständig Offline betriebene OSEntry Zylinder mit dem Terminal angesteuert werden. Weitere Informationen hierzu finden Sie unter dem Punkt „Technische Daten“.

Elektronische Motorschlösser

Elektronische Motorschlösser mit Ansteuerung über SecureIO-Box (Freigabe aus gesichertem Bereich)

Elektronische Türöffner

Digitale OSEntry Zylinder (Online, mit Netzwerkanbindung)

Digitale OSEntry Zylinder (Offline, mit virtuellem Netzwerk / Network-on-Card)

Die folgende Tabelle zeigt die Unterschiede in den verschiedenen Verschluss-Typen:

Prozessbeschreibung: Virtuelles Netzwerk „Network-on-Card“ mit OSEntry Zylindern (Offline)

Bei einem virtuellen Netzwerk und dem Prozess „Network-on-Card“ werden die Türen mit OSEntry Offline-Zylindern ausgestattet. Es entsteht hierbei kein Verkabelungsaufwand und der mit der Installation verbundene Austausch der bestehenden, mechanischen Türzylinder erfolgt in wenigen Minuten. Zusätzlich können oder werden an zentralen Punkten, an Personaleingängen, Treppenhäusern oder vor bestimmten Sicherheitsbereichen ein oder mehrere OSEntry Terminals installiert. Diese Terminals dienen den Benutzern als „zentrale“ Authentifizierungs-Stelle. Es können beliebig viele OSEntry Terminals installiert werden. Ein Terminal „steuert“ anschließend beliebig viele Offline-Zylinder. Der eigentliche Öffnungs-Prozess gestaltet sich dann in der Praxis wie folgt:

Der Benutzer authentifiziert sich an einem OSEntry Terminal und läd hierbei seine persönliche Karte auf. Anschließend kann der Benutzer mit seiner Karte sich an allen Türen (OSEntry Offline-Zylindern) identifizieren, für die der Benutzer zentral berechtigt wurde. Die Karte eines Benutzers ist dabei für die Dauer eines zentral administrierbaren Zeitraums berechtigt (z.B. 1 Stunde, 1 Tag, 1 Woche, 1 Monat, 1 Jahr). Nach Ablauf der Gültigkeitsdauer muss der Benutzer seine Karte wieder am OSEntry Terminal „aufladen“. Die Identität des Kartenträgers wird also regelmäßig (z.B. biometrisch) am Terminal überprüft. Natürlich ist es dem Benutzer auch möglich, seine Karten-Berechtigung (Gültigkeit) „zwischendurch“, also vor Ablauf der Frist zu verlängern. Online und zentral lassen sich jederzeit neue Berechtigungen für Benutzer für die Offline-Zylinder und somit alle Türen vergeben. Es lassen sich Benutzer löschen oder der Zutritt anpassen. Die geänderten Berechtigungen „greifen“ automatisch, sobald ein Benutzer seine Karte neu an einem OSEntry Terminal „aufläd“ oder die Gültigkeit einer Karte ausläuft/endet.

Der Prozess wird auch als „Match on Card“ oder „Net-on-Card“ oder „Virtual Net“ bezeichnet, da alle Türen und Berechtigungen zwar Online in der Applikation administriert und gesteuert werden können, jedoch keine Tür und kein Zylinder eine Online-Verbindung oder eine Verkabelung benötigt. Die eigentlich Tür Öffnung am Zylinder erfolgt durch die Karte des Benutzers, welche dieser zuvor am OSEntry Terminal aufgeladen hat. Das Netzwerk ist somit (wörtlich übersetzt) auf der Karte des Benutzer (Network-on-Card). Mit den Vorteilen der Offline-Zylinder (längere Batterie-Lebensdauer) lassen sich dennoch alle Vorteile der verschiedenen Authentifizierungsarten (Biometrie, Smartphone, 2-Faktor, etc.) kombinieren.

Das OSEntry Terminal lässt sich über IP-Technik an eine EMA-Zentrale (Einbruchmelde-Anlage) anbinden (derzeit Bosch MAP5000). Anschließend fungiert das Terminal zusätzlich als Sperr- und Schaltelement. Das OSEntry Terminal sperrt also bei scharf geschalteter EMA den Zugang (EMA-Bediensperre). Zusätzlich bietet das OSEntry Terminal eine Blockschloss-Funktion und es lässt sich die EMA scharf-/unschaf schalten. Über das Display können unterschiedliche Sicherheitsbereiche angewählt und geschaltet werden. Weiterhin lässen sich Statusmeldungen oder Fehler jederzeit anzeigen. Eine VdS Zertifizierung des OSEntry Terminals ist geplant und in Vorbereitung – über Zeitpunkt und Erfolg der Zertifizierung kann Stand Apil/2016 keine seriöse Aussage getroffen werden.

Der OSEntry Leser kann an eine Alarmanlage (EMA) angebunden werden. Es kann über den OSEntry Leser scharf/unscharf geschaltet und ein Bedrohungs- oder Sabotage-Alarm ausgelöst werden und es lassen sich die Zustände der EMA-Zentrale abfragen. Der OSEntry Leser fungiert also als Schalt- und Sperrelement mit Überfall-Funktion. Eine EMA-Zentrale lässt sich vollständig über IP-Technik (Netzwerk) anbinden. Aktuell ist die Bosch MAP5000 Zentral integriert. Benutzer müssen für die Alarm-Funktion berechtigt werden. Beispiel für Benutzer der Offline-Funktion: Menü ► Benutzer verwalten ► Benutzer bearbeiten ► Benutzer ► Berechtigungen ► Alarmsystem (Scharf/Unscharf) oder Menü ► Benutzer verwalten ► Benutzer bearbeiten ► Benutzer ► Berechtigungen ► Alarm-Finger (für Bedrohungsalarm).

Im Menü Alarmanlage (EMA) wird die Kommunikation zur EMA-Zentrale eingerichtet und es werden die Sicherheitsbereiche definiert.

Funktion aktivieren

Aktiviert grundsätzliche die Alarm-Funktionalitäten. Die EMA-Zentrale wird bei aktiver Funktion vom OSEntry Leser angesteuert. Wenn die Funktion deaktiviert ist, erfolgt keine Kommunikation mit der EMA-Zentrale.

Host Adresse

Hier wird die IP-Adresse oder der Host-Name der EMA-Zentrale hinterlegt. Die IP-Adresse wird über die Zifferntasten eingegeben. Die Segment-Punkte werden dabei automatisch gesetzt. Alle Segmente müssen daher 3-stellig eingegeben und optional mit vorangestellten Nullen aufgefüllt werden (Beispiel: 192.168.001.019). Über die Taste ► Menü kann auf die Buchstaben-Tastatur gewechselt werden, um die Eingabe eines Hostnamen (DHCP) zu ermöglichen. Bei der Verwendung eines Hostnames (z.B. EMA-MAP500) müssen die eigenen Netzwerkeinstellungen des OSEntry Lesers auf DHCP stehen oder ein DNS-Server hinterlegt sein, damit der Hostname im Netzwerk aufgelöst werden kann.

Benutzer Login-ID

Hierbei handelt es sich um die Login-ID des Benutzers, mit welchem sich der OSEntry Leser an der EMA-Zentrale anmelden soll. Über diesen Benutzer authentifiziert sich der OSEntry Leser gegenüber der Alarm-Zentrale. Die Login-ID (z.B. 005) und der Benutzercode (z.B. 123456) sind identisch mit den in der Alarm-Zentrale hinterlegten Daten. In der Alarm-Zentrale muss für den Benutzer die Berechtigung „Bedienteilzugriff für Open Interface Benutzer“ (OII oder O²-Schnittstelle) ☑ aktiviert sein.

Benutzercode

Hierbei handelt es sich um den Benutzercode des Benutzers, mit welchem sich der OSEntry Leser an der EMA-Zentrale anmelden soll. ➔ siehe Menü „Benutzer Login-ID“.

Verbindung testen

Es kann kann der Verbindungsaufbau zur EMA-Zentrale getestet werden. Die Hostadresse der Zentrale, sowie die Benutzer Login-ID und der Benutzercode müssen hinterlegt sein.

Sicherheitsbereiche

Es können die in der EMA-Zentrale hinterlegten Sicherheitsbereiche ausgewählt werden, welche grundsätzlich von berechtigten Benutzern über den OSEntry Leser angesteuert werden dürfen. Ein berechtigter Benutzer darf jene Bereiche scharf/unscharf schalten. Die Sicherheitsbereiche werden in der EMA-Zentrale definiert und benannt. Die hierarchische Struktur entspricht hierbei 1:1 der in der EMA hinterlegten Struktur. Auch die Bezeichnung, bzw. Namensgebung der Bereiche erfolgt in der EAM. Mit der ► Ziffern-Taste【5】kann zwischen der Namen-Bezeichnung und Nummern-Bezeichnung umgeschaltet werden (Beispiel: „Kassenbereich“ = „1.1 Area.2.2“). Die Ansteuerung der Sicherheitsbereiche erfolgt durch berechtigte Benutzer am OSEntry Leser über das Hauptmenü ► Funktionen ► Alarm (EMA) ► Identifizierung. Der Benutzer hat anschließend die Auswahl:

- ► Systemzustand abfragen: Welche Sicherheitsbereiche sind scharf/unscharf?

- ► Scharfschalten ► Auswahlmenü: Bereich wählen und mit OK bestätigen. Rückmeldung abwarten.

- ► Unscharfschalten ► Auswahlmenü: Bereich wählen und mit OK bestätigen. Rückmeldung abwarten.

Aktivieren Sie die Bereiche, welche im Auswahlmenü dem berechtigten Benutzern angezeigt werden sollen. Der Schalt-/Sperr-Element (➔ siehe Menü „Schalt-/Sperr-Element“) kann (muss nicht) von den hier gewählten Sicherheitsbereichen abweichen.

Schalt-/Sperr-Element

Es kann ein in der EMA-Zentrale hinterlegter Sicherheitsbereich definiert werden, welcher von berechtigten Benutzern über den OSEntry Leser direkt und ohne eine zusätzliche Menü-Auswahl direkt angesteuert werden darf. Im Unterschied zu den Sicherheitsbereichen (➔ siehe Menü „Sicherheitsbereiche“), ist der Schalt-/Sperr-Element per Hotkey (Shortcut) auf die gleiche Weise anwählbar, wie bei bestehenden Alarm-Tastaturen. Die Handhabung und Symbolik (Haken, Kreis, Kreuz), sowie die Piep-Töne sind auch 1:1 identisch. Der Schalt-/Sperr-Element lässt sich ohne „Umwege“ per Tastendruck anwählen und muss entgegen der Sicherheitsbereiche nicht über das Auswahlmenü Funktionen angewählt werden.

- scharf schalten mit der Taste ▲ Pfeil hoch + Ziffern-Taste【1】+ Authentifizierung mit Karte und PIN-Code

- unscharf schalten mit der Taste ▲ Pfeil hoch + Ziffern-Taste【3】+ Authentifizierung mit Karte und PIN-Code

- Statusabfrage (Zustand scharf/unscharf) mit der Taste ▲ Pfeil hoch + Authentifizierung mit Karte

Bedrohungsalarm

Hier wird der Bedrohungsalarm definiert. Welcher (virtuelle) Melder soll ausgelöst werden, wenn am OSEntry der Bedrohungsalarm ausgelöst wird? Beispiel: Ich definiere in der EMA-Zentrale einen (virtuellen) „Schalter“ als „stiller Alarm“ und weise diesem im OSEntry Menü ► Einstellungen ► Alarmanlage (EMA) ► Bedrohungsalarm ► dem Schalter „stiller Alarm“ zu. Wenn nun der Benutzer am OSEntry einen Bedrohungsalarm auslöst, wird der (virtuelle) Schalter „stiller Alarm“ in der EMA-Zentrale geschaltet. Es muss global ein Alarm-PIN-Code oder beim Benutzer ein Alarm-Finger definiert sein. Die globale Einstellung für den Alarm-PIN-Code befindet sich im Menü ► Einstellungen ► Alarmanlage (EMA) ► Alarm-PIN-Code ► (+/- 1-10) oder ein globaler „fester“ Alarm-PIN, welcher auch bei allen Benutzern greift und auch bei denen, bei welchen KEIN PIN-Code angelegt wurde. Für die Offline-Variante befindet sich die Einstellung für den Alarm-Finger des Benutzers im Menü ► Benutzer verwalten ► Benutzer bearbeiten ► Benutzer ► Alarm-Finger.

Sofern im Menü ► Einstellungen ► Alarmanlage (EMA) ► Bedrohungsalarm ► kein Schalter angezeigt wird, wurde kein (virtueller) Schalter in der EMA Zentrale als Bedrohungsalarm definiert.

Manipulationsalarm

Hier wird der Manipulationsalarm definiert. Welcher (virtuelle) Melder soll ausgelöst werden, wenn am OSEntry der Manipulationsalarm ausgelöst wird? Beispiel: Ich definiere in der EMA-Zentrale einen (virtuellen) „Schalter“ als „Sabotage“ und weise diesem im OSEntry Menü ► Einstellungen ► Alarmanlage (EMA) ► Manipulationsalarm ► dem Schalter „Sabotage“ zu. Wenn nun der OSEntry Leser einen Manipulation detektiert, wird der (virtuelle) Schalter „Sabotage“ in der EMA-Zentrale geschaltet. Eine Manipulation des OSEntry Lesers liegt beispielsweise dann vor, wenn der OSEntry Leser von der Wand gerissen wird. Der Abrissmelder erkennt die Sabotage und löst den Manipulationsalarm aus.

Sofern im Menü ► Einstellungen ► Alarmanlage (EMA) ► Manipulationsalarm ► kein Schalter angezeigt wird, wurde kein (virtueller) Schalter in der EMA Zentrale als Manipulationsalarm definiert.

Netzwerküberwachung

Diese Einstellung überwacht die Netzwerkverbindung zwischen OSEntry und Alarm-Zentrale (EMA). Sobald die Netzwerkverbindung ausfällt, wird der Verbindungsabbruch detektiert und ein „Alarm“ ausgelöst. In der EMA Zentrale heißt die Einstellung „Benutzerüberwachung“. Es wird also der Benutzer (siehe Menü ► Einstellungen ► Alarmanlage (EMA) ► Benutzer Login-ID) überwacht.

Je nach Betriebsart und Server-Modus erfolgt die Benutzer Verwaltung und Administration unterschiedlich.

Im Offline Modus werden die Benutzer und Berechtigungen direkt am Menü und Display des OSEntry Terminals administriert.

Menü ► Benutzer verwalten ► Benutzer anlegen

Folgen Sie dem Menü für die Benutzer-Anlage. Sie können bestehende Benutzer editieren, indem Sie ► Menü ► Benutzer verwalten ► Benutzer bearbeiten wählen. Vergeben Sie dem Benutzer anschließend min. eine Möglichkeit der Authentifizierung (Finger, Karte, PIN oder Handy).

Im OSsecure Modus werden die Benutzer und Berechtigungen direkt im OSsecure-System administriert.

OSsecure-Menü ► Konfiguration ► Stammdaten

Folgen Sie dem Menü für die Benutzer-Anlage. Vergeben Sie dem Benutzer anschließend min. eine Möglichkeit der Authentifizierung (Finger, Karte oder PIN) und die Berechtigung für das OSEntry Terminal (die Tür). Weitere detaillierte Informationen zur Verwaltung und Administration von OSsecure finden Sie hier.

Das PysicalAccess System befindet sich noch in der Freigabe-Phase und wird voraussichtlich im Laufe des Jahres 2017 veröffentlicht. Neben den bekannte OSsecure-Funktionen bietet PhysicalAccess die Möglichkeit der vollständigen ActiveDirectory Integration, Anbindung von LDAP, sowie ein sehr modernes „Web 2.0“ basiertes Look & Feel.

Die Funktionen des OSEntry Terminals werden stetig weiterentwickelt. Bitte achten Sie daher stets auf einen aktuellen Firmware-Stand des Systems. Sie können das installierte Release unter ► Menü ► Version einsehen.

SAFECOR bietet Ihnen unterschiedliche Support-Leistungen und Update-Services an. Bitte informieren Sie sich hier über die Beratung- und Serviceverträge. Das aktuelle Firmware-Update finden Sie unter hier unter Upates & Tools ► OSEntry. Die FW-Datei hat die Bezeichnung „OSEntry_ZK_xxxx_toolboxUpdate.zip“ (z.B. OSEntry_ZK_1.1.4_20170124_toolboxUpdate.zip).

Zukünftige Funktionen

Wir freuen uns jederzeit über Anregungen und Wünsche. Bitte haben Sie Verständnis, dass wir über den Zeitpunkt der Fertigstellung einzelner Funktionen keine seriösen Angaben machen können.

Integration Zeitwirtschaft

API/Gateway IFTTT (If This Than That) Info

Anbindung KNX, dem Standard für Home-Automatisierung

Honeywell Alarm-Integration