Lösungen und Prozesse für das Schloss-Management

In diesem Artikel werden zunächst die Grundlagen von Wertschutzschränken und Hochsicherheitsschlössern beschrieben. Anschließend erfolgt eine Zusammenfassung verschiedener Typen/Arten von Elektronikschlössern und deren Hauptmerkmale. Nach dieser kurzen Einführung in das Thema, werden unterschiedliche Lösungs-Konzepte beschrieben. Sachwerte und Wertgelasse (Tresore, AKTs, Geldautomaten, Recycler, Tresorraumtüren, etc.) unterliegen hohen Schutzzielen. Anforderungen der Sachversicherer (VdS), der UVV-Kassen und der Revision, sowie organisatorische Erfordernisse bilden die Grundlage der beschriebenen Lösungen. Es werden auch Fragestellungen und Anforderungen der MaRisk berücksichtigt.

Grundlagen Hochsicherheitsschlösser

Tresor-Schloss Klassifizierungen

Nachrüstungen und Modernisierung bestehender Tresore

Bauseitige Vorbereitungen

Tresor-Schloss-Typen

TwinLock Netzwerkschloss: Unterschiede Business und ProtectMaster

Praxis-Lösungen und Konzepte

Variante 1: TwinLock WTU zentrale Administration ohne Netzwerk?

Variante 2: TwinLock ProtectMaster mit zentraler Administration

Variante 3: TwinLock ProtectMaster mit Active Directory Anbindung (Best-Practice-Lösung Online)

Variante 4: TwinLock Business oder ProtectMaster mit FlexCode (Best-Practice-Lösung Offline)

Grundlagen Hochsicherheitsschlösser

Tresor-Schloss Klassifizierungen

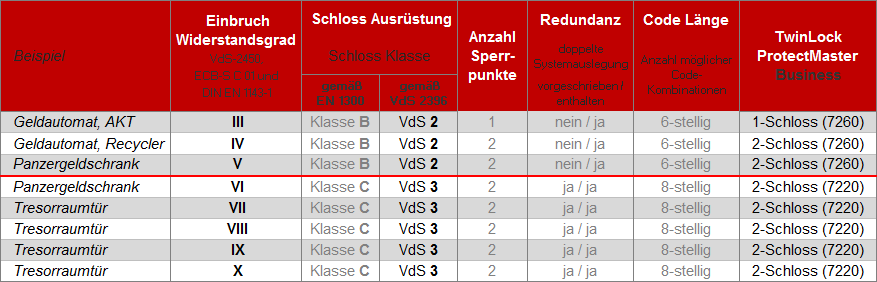

Hochsicherheitsschlösser werden nach der Norm EN 1300 und der VdS Richtlinie 2396 klassifiziert. Die Norm, bzw. Richtlinie ist die Grundlage für die versicherungstechnische Einstufung des Wertgelasses. Für die Sachversicherer bildet der Widerstandsgrad eines Tresors also die Basis für die Höhe der Versicherungssumme. Eine EMA (Einbruchmeldeanlage) und andere Faktoren können die Versicherungssumme zusätzlich beeinflussen. Die zweite Tabelle (bauseitige Vorbereitungen) zeigt die unterschiedlichen Tresor-Klassen. Die folgende Tabelle zeigt, welche Schlossklassen (VdS 2 oder 3, bzw. Klasse B oder C) bei einem entsprechenden Widerstandsgrad des Tresors eingesetzt werden müssen. Eine einfache Unterscheidung zwischen Sicherheits-Klassen von Tresor-Schlössern ist die Code-Länge. Ein Tresorschloss der Klasse B erfordert 6-stellige Codes und ein Schloss der Klasse C erfordert 8-stellige Codes, welche zudem „spionagesicher“ eingegeben werden müssen (z.B. über Pfeiltasten, anstelle der Zifferntasten). Ein Ausspionieren der Benutzercodes wird somit verhindert.

Beispiel: Ein Tresor der Klasse VI benötigt ein Schloss der Klasse C (VdS 3) mit zwei Sperrpunkten (2-Schloss) und einem 8-stelligen Code. Ein Tresor der Klasse III benötigt ein Schloss der Klasse B (VdS 2) mit einem Sperrpunkt (1-Schloss) und einem 6-stelligen Code.

Das Hochsicherheitsschloss TwinLock ist in allen VdS Klassen zertifiziert. Hier finden Sie die VdS Anerkennungsnummern.

Nachrüstungen und Modernisierung bestehender Tresore

Neue Wertgelasse und Automaten lassen sich direkt ab Werk mit Elektronikschlössern ausstatten. Bestehende Tresore können nachträglich modernisiert werden. Schlüssel- (Lafette) und/oder Zahlenkombinations-Schloss werden ausgebaut und das Elektronikschloss eingebaut. Bei der fachgerechten Umrüstung bleibt die Zertifizierung des Wertgelasses erhalten. Grundsätzlich lassen sich (fast) alle bestehenden Tresore – egal ob GAA (Geldausgabeautomat), Recycler, AKT, Tresorraum, Panzergeldschrank, etc. mit einem TwinLock ProtectMaster Schloss modernisieren und umrüsten. Nicht alle elektronischen Tresorschlösser sind grundsätzlich für Umrüstungen geeignet, da die Schlösser besondere Anforderungen erfüllen müssen. TwinLock Systeme sind in allen Schloss-Klassen zertifiziert und erfüllen alle Anforderungen.

Die Schloss-Riegel (Betätigung) sind bei TwinLock Systemen so gefertigt (Standardabmessungen und Standardbefestigungspunkte), dass diese passgenau für (fast) alle mechanischen Riegelwerke eingesetzt werden können. Abweichend zur gezeigten Tabelle gelten Besonderheiten für die Modernisierung von Wertgelassen (Schloss-Nachrüstungen). Sofern ein Tresor nachträglich von einem mechanischen Verschluss auf ein elektronisches Schloss-System umgerüstet wird, müssen unabhängig von der Vorgabe in der Tabelle alle Sperrpunkte im vorhandenen Riegelwerk „belegt“ werden. Erforderte beispielsweise der „alte“ Klasse III Tresor zwei Sperrpunkte (z.B. Code + Schlüssel), um ein sicheren Verschluss des Riegelwerks zu gewährleisten, so müssen bei der Modernisierung (abweichend von der Tabelle) auch beide Sperrpunkte belegt werden. Anstelle eines laut Tabelle ausreichenden 1-Schloss-System muss also ein 2-Schloss-System eingesetzt werden. Tresor-Umrüstungen erfordern zusätzlich eine Dokumentation der Modernisierung.

[Übersicht]

Welche bauseitigen Vorbereitungen müssen für Umrüstungen oder die Beschaffung neuer Systeme getroffen werden?

Im ersten Schritt muss die Frage beantwortet werden, welches Tresor-Schloss Ihren Anforderungen entspricht und für welches System Sie sich entscheiden. Da Hochsicherheitsschlösser häufig für einen längeren Zeitraum angeschafft werden, müssen heutige und auch zukünftige Anforderungen Berücksichtigung finden. Die größte Flexibilität und somit Planungssicherheit bieten echte Online-Schlösser, wie das TwinLock ProtectMaster oder Business. Diese Schlösser lassen Öffnungs-Prozesse mittels PIN-Code, Karte, Biometrie oder einer kombinierten Öffnung zu. Fernfreigabe, Sperrzeiten, Gruppenbildung, Zwei-, Vier- oder Sechs-Augen-Prinzip ermöglichen eine Vielzahl von Prozess-Varianten. Ein entscheidender Prozess-Vorteil jener IP-Systeme ist die Möglichkeit der direkten Administration aus der Zentrale. Im Vergleich dazu, sind Einmalcode-Schlösser (OTC) nicht ganz so flexibel und komfortabel. Sie bieten dennoch viele Möglichkeiten. Dieser Schloss-Typ wird nicht in das Netzwerk eingebunden, sondern „offline“ betrieben. Der direkte „Zugriff“ auf jene Systeme ist – aufgrund der fehlenden Kabelverbindung – aus der Zentrale nicht möglich. Nichtsdestotrotz lassen sich Einmalcodesysteme mittels OTC-Algorithmus und zentraler Softwarekomponente aus der Ferne steuern. Welche bauseitigen Leistungen sind vorbereitend für den Betrieb von Hochsicherheitsschlössern erforderlich?

Für die Umrüstung bestehender Tresore muss im Vorfeld der Widerstandsgrad des Tresors ermittelt werden. Eine Einstufung des Wertschutzschrankes befindet sich in den Unterlagen oder auf dem Typenschild innerhalb des Tresors auf der Tresortür-Rückwand. Zwei beispielhafte Typenschilder sehen Sie rechts. Sofern es sich um alte VDMA-Bezeichnungen handelt (D10, D20, E10) entnehmen Sie bitte der nachfolgenden Tabelle, die heutige Bezeichnung nach ECB•S oder VdS. Vergleichen Sie mit der obigen Tabelle und ermitteln Sie die Anzahl benötigter Schloss-Riegel, bzw. der vorhandenen Sperrpunkte.

Tresor-Schloss-Typen

Es gibt verschiedene Arten von elektronischen Hochsicherheitsschlössern. Einerseits sind die Bezeichnungen historisch bedingt, andererseits beschreiben die Typen häufig bestimmte Funktionalitäten. Hier ein paar Beispiele für verschiedene Tresor-Schloss-Typen:

| Code-Schloss | Tresorschloss, welches mit Eingabe eines individuellen PIN-Codes durch den Benutzer geöffnet wird. Es können häufig bis zu 100 individuelle Benutzercodes gespeichert werden. Es existieren sehr einfache Codeschlösser, welche ausschließlich „öffnen und schließen“ und es werden Codeschlösser angeboten, welche neben 4-Augen-Prinzip, Zeitverzögerung, Sperrzeiten und stillem Alarm noch zusätzliche Funktionalitäten bieten. |

| Chipkarten-Schloss | Tresorschloss, welches mittels Chipkarte (Smartcard, Mifarecard oder Legic) geöffnet wird. Das Schloss besitzt einen Kartenschacht, in welchen der Benutzer zur Öffnung eine Karte einsteckt. Es können häufig bis zu 100 individuelle Benutzerkarten gespeichert werden. Karten-Schlösser bieten beispielsweise Vorteile bei Benutzer-Gruppen, welche Ihre Öffnungsberechtigung (Karte) zentral abgeben / übergeben. Im Vergleich zum geistigen Verschluss (Code) kann der Berechtigte die Karte abgeben und verliert damit seine Berechtigung. Dies bietet eine einfache Kontrollfunktion für Berechtigungs-Pools. Ein zweiter großer Vorteil von Karten ist die Möglichkeit der Bildung von Prozess-Ketten. Die Karte kann zum Öffnen einer Tür an der Zugangskontrolle, zur Unscharfschaltung der EMA (Einbruchmeldeanlage), zum Entsperren oder Anmelden eines Arbeitsplatzes und zur Öffnung des Tresors verwendet werden. Karte und PIN-Code lässt sich auch kombinieren. |

| Einmalcode-Schloss | Einmalcode-Schlösser (OTC) basieren auf dem Prinzip, dass Codes nur ein einziges Mal benutzt werden können, um den Tresor zu öffnen. Der Vorteil liegt darin, dass für jede Öffnung der Code erst bei einer „höheren“ Organisatorischen-Stelle (meistens Zentrale) vom Benutzer angefragt werden muss. Der eigentliche Schloss-Benutzer besitzt also keinen eigenen Code, sondern dieser wird immer neu (zentral) erstellt. Einmal-Codes werden häufig auf Tresortüren verwendet die von wechselnden Geldabholern geöffnet werden müssen (z.B. Geldautomaten). Nachteile des Einmalcodes entstehen in erster Linie im zusätzlichen organisatorischen Aufwand und den zusätzlichen Anforderungen der MaRisk. Das System (häufig eine Software), welches die Einmalcodes erzeugt, stellt ein potentielles Sicherheitsrisiko dar, weil die Anwendung häufig außerhalb des gesicherten Bereiches (Wertbehältnis) liegt. Eine Risikobewertung muss also zwingend berücksichtigen, dass von der Einmalcode-Anwendung (Software), den physischen IT-Systemen welche die Anwendung „hosten“ (Server) und den Benutzern (Administratoren, Anwender) ein zentrales Sicherheitsrisiko ausgeht. Die bei herkömmlichen Tresorschlössern dezentrale Berechtigungsstruktur „verteilt“ das Risiko. Öffnungsgeheimnisse sind beim herkömmlichen Schloss im Wertgelass – physikalisch geschützt – hinterlegt. Bei vielen Einmalcode-Systemen befindet sich das Öffnungsgeheimnis ausschließlich in der Anwendung und somit in einem ungeschützten System. Dieser Anwendungsfall ist versicherungstechnisch und vor dem Hintergrund der MaRisk sehr fragwürdig und nicht empfohlen. Ein zusätzlicher PIN oder mindestens eine Teil-Komponente des Einmalcodes sollte entweder ausschließlich im Wertgelass gespeichert sein oder nur dem Schloss-Bediener und nicht dem Software-Administrator bekannt sein. Nur so können die VdS- und MaRisk-Anforderungen erfüllt werden. Der FlexCode des TwinLock Business und ProtectMaster ist eine Weiterentwicklung des Einmalcode-Prinzips um zusätzliche Funktionen und Sicherheitsmerkmale. Weitere Informationen zum FlexCode finden Sie hier. |

| Biometrie-Schloss | Biometrie-Schlösser erfordern vor dem eigentlichen Öffnungsvorgang (durch PIN-Code oder Karte) eine biometrische Überprüfung des Benutzers. Diese zwei-Faktor Identifizierung erhöht die Sicherheit, da ausgeschlossen wird, dass Codes oder Karten von Benutzern weitergereicht werden können. Verlorene Karten oder ausgespähte Codes sind zudem wertlos. Ein zusätzlicher Hauptnutzen der Biometrie ist die Einhaltung der gesetzlichen Vorgaben der UVV-Kassen. In allen Geschäftsstellen, in welchen Biometrie-Systeme eingesetzt werden, ist die biometrische Integration der Hintergrundbestände und somit der Tresore und Schlösser zwingend vorgeschrieben. |

| Blockschloss | Blockschloss beschreibt die Funktionalität über ein Tresorschloss die Einbruchmeldeanlage, bzw. einen Sicherungsbereich „scharf“ zu schalten. Zusätzlich ist hiermit auch die Bediensperre gemeint, welche verhindert, dass ein „scharf“ geschalteter Tresor nicht versehentlich geöffnet wird. |

| Zeitschloss | Zeitschloss beschreibt die Funktion, dass vor der eigentlichen Tresor-Öffnung eine Öffnungszeitverzögerung greift. Es entsteht eine künstliche Wartezeit (z.B. 5 Min), welche nach UVV-Kassen vorgeschrieben ist und die Gefährdung (z.B. Anreize eines Überfalls) reduziert. |

| Doppelschloss (Mehrschlossbetrieb) | Als Doppelschloss hat man historisch die zwei Sperrpunkte (Schloss-Riegel, Betätigungen) beschrieben. Ab Widerstandsgrad IV eines Wertschutzschrankes sind zwei Schloss-Riegel (mechanische Sperrpunkte) vorgeschrieben. Viele „einfache“ Tresorschlösser beherrschen keinen Mehrschlossbetrieb. Über eine Tastatur lässt sich häufig nur ein Schloss-Riegel steuern. Alle Tresore mit einem höheren Widerstandgrad III werden in solchen Fällen mit zwei Eingabe-Tastaturen ausgestattet. Dies sieht nicht nur unmöglich aus, sondern ist auch immer ein Indiz für ein sehr einfaches Tresorschlosses. TwinLock-Systeme beherrschen den Mehrschlossbetrieb und steuern bis zu drei Riegel. Dies ermöglicht den Einsatz in allen Sicherheitsstufen und zudem ein einheitlichen Prozess, bzw. ein einheitliches „Look-And-Feel“ für die Benutzer. |

| Netzwerkschloss | Als Netzwerkschloss werden Systeme bezeichnet, welche sich über ein Netzwerk zentral steuern lassen. Die Systeme werden auch als Online-Schlösser oder IP-Schlösser bezeichnet. Eine wichtige Unterscheidung bei jenen Systemen liegt in den Funktionalitäten. Es gibt zwei Kategorien von Netzwerkschlössern:

|

Die genannten Schloss-Typen sind historisch aus den Anforderungen des Marktes entstanden. Viele Funktionalitäten wurden im Laufe der Jahre in die Systeme integriert. Neue Technologien und VdS-Prüfkriterien brachten mehr Sicherheit ermöglichten flexiblere Prozesse und eine „einfachere“ Administration der Systeme. Die TwinLock Schloss-Familie hat sich in den letzten Jahren zu einem führenden Tresorschloss entwickelt – nicht zuletzt aufgrund der stetigen Weiterentwicklung. Die folgende Tabelle zeigt die TwinLock Schloss-Varianten in chronologischer Entwicklung-Reihenfolge (links nach rechts) mit den entsprechenden Funktionen.

| TwinLock-Varianten: | 7220 | eCode | WTU | BioPIN | Protect- Master |

Business |

| Code-Schloss | X | X | X | X | X | |

| Chipkarten-Schloss | X | X | X | |||

| Einmalcode-Schloss | X | X | X | |||

| Biometrie-Schloss | X | X | X | |||

| Blockschloss | X | X | X | X | X | |

| Zeitschloss | X | X | X | X | X | X |

| Doppelschloss | X | X | X | X | X | X |

| Netzwerkschloss | X | X |

Das ProtectMaster Schloss beinhaltet alle Funktionen sämtlicher Schloss-Typen und bietet somit die größte Flexibilität. Das Schloss-System wird in zwei Varianten angeboten. Als „Business“ und als „ProtectMaster“ Variante.

[Übersicht]

TwinLock Netzwerkschloss: Business und ProtectMaster

Beim TwinLock Business und beim TwinLock ProtectMaster handelt es sich um den gleichen Schloss-Typ. Beide Systeme sind bezogen auf die Hardware identisch – lediglich das Frontend für die zentrale Administration und die IT-Architektur sind jeweils unterschiedlich. Das Schloss (die Hardware) wird von unserem Partner INSYS in Regensburg, Bayern gefertigt. SAFECOR und INSYS sind gesellschaftsrechtlich miteinander verbunden und entwickeln seit vielen Jahren gemeinsam Hochsicherheitsschlösser für den deutschen und europäischen Markt. Während INSYS federführend im Bereich der Fertigung ist, ermittelt SAFECOR die Anforderungen des Marktes und optimiert gemeinsam mit den Anwendern die Prozesse. Die Unterschiede der beiden Netzwerk-Varianten Business und ProtectMaster liegen ausschließlich in der Verwaltungssoftware und den vollkommen unterschiedlichen IT-Architekturen.

| Beispiel-Funktionen: | ProtectMaster | Business |

|---|---|---|

| Netzwerkschloss | Ja | Ja |

| Zentrale Verwaltung aller Benutzer-Berechtigungen (Code, Karte, EMA, etc.) |

Ja | Ja |

| Anlegen von Benutzern | Ja | Ja |

| Löschen von Benutzern | Ja | Ja |

| Deaktivieren von Benutzern | Ja | Ja |

| Konfiguration sämtlicher Einstellungen (4-Augen-Prinzip, Zeitverzögerung, etc.) |

Ja | Ja |

| Tresor-Status (offen, geschlossen) | Ja | Ja |

| Event-Manager (Wer hat wann geöffnet?) |

Ja, informiert aktiv per E-Mail (Push-Prinzip). | Ja, stellt Informationen gesammelt zur Verfügung. |

| Software-Installation auf Server oder Client |

Nein, keine Software Installation erforderlich. Sämtliche Funktionen sind bereits im Schloss-System integriert. Die Administration erfolgt via Webbrowser. | Ja, zentrale Installation der Software TwinNet auf einem Server erforderlich. |

| Schnittstelle zu Active Directory | Ja | Nein |

Der unterschiedliche Ansatz innerhalb der Software-Architekturen von ProtectMaster und Business besteht darin, dass bei der ProtectMaster Variante auf sämtliche Software-Installationen verzichtet wird. Das ProtectMaster System wird „schlüsselfertig“ geliefert und stellt alle Funktionen „Out of the Box“ zur Verfügung, ohne dass eine zusätzliche Software-Installation auf Banksystemen erforderlich ist. Es wird nichts im Rechenzentrum oder auf einem Client installiert. Es wird auch keine Software durch SAFECOR „gehostet“. Alle Funktionen sind direkt im Hochsicherheitsschloss integriert – zusätzliche Komponenten werden nicht benötigt. Die zentrale Administration erfolgt über den Web-Browser von beliebigen Bank-Arbeitsplätzen, durch einen oder mehrere Verantwortliche. Eine optionale Schnittstelle zum Active Directory ermöglicht die Integration in bestehende Berechtigungs-Strukturen. Benutzer-Stammdaten lassen sich somit über die offiziellen und bekannten Administrations-Tools und das gewohnte Frontend (z.B. DAW) verwalten. Die Business Variante erfordert hingegen die Installation der Software TwinNet auf einem Server.

[Übersicht]

Praxis-Lösungen und Konzepte

- Variante 1: TwinLock WTU zentrale Administration ohne Netzwerk? Die erste Lösung beschreibt ein Konzept mit dem Einmalcodeschloss TwinLock WTU. Das Schloss wird nicht im Netzwerk, sondern „offline“ betrieben. Es bietet trotzdem einige Funktionen zur zentralen Steuerung und die Möglichkeit der biometrische Integration.

- Variante 2: TwinLock ProtectMaster mit zentraler Administration Die zweite Lösung beschreibt ein modernes Konzept mit dem IP-Schloss ProtectMaster. Das Schloss ist in das Netzwerk der Bank integriert und lässt sich vollständig zentral administrieren.

- Variante 3: TwinLock ProtectMaster mit Active Directory Anbindung (Best-Practice-Lösung Online) Die dritte Lösung beschreibt den „Best Practise Ansatz“ für ein modernes „online“ Schloss-Management. Dieses Konzept bietet die höchste Sicherheit, die größte Flexibilität und eine „schlanke“ Administration. Das IP-Schloss ProtectMaster ist in das Bank-Netzwerk integriert und wird zusätzlich am Active Directory angebunden.

- Variante 4: TwinLock Business oder ProtectMaster mit FlexCode (Best-Practice-Lösung Offline) Die vierte Lösung beschreibt den „Best Practise Ansatz“ für ein modernes „offline“ Schloss-Management. Dieses Konzept bietet höchste Sicherheit, große Flexibilität und attraktives Preis-Leistungs-Verhältnis. Das Schloss ProtectMaster oder Business wird offline betrieben und ist nicht in das Netzwerk integriert. Der FlexCode – eine Weiterentwicklung des Einmalcodes – bietet alle Vorteile eines virtuellen Netzwerks.

Variante 1: TwinLock WTU zentrale Administration ohne Netzwerk?

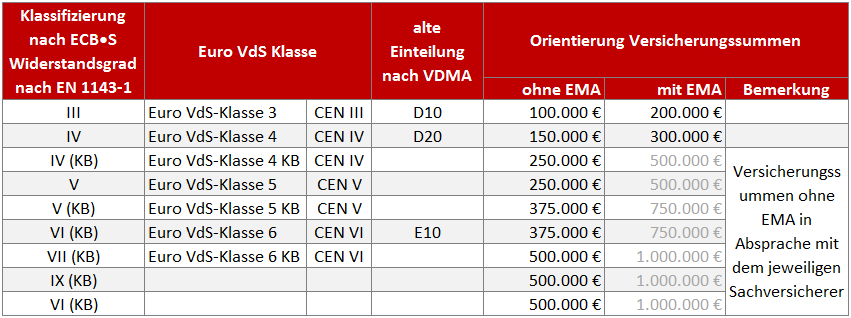

Das TwinLock WTU ist ein Einmalcodeschloss (OTC). Das Schloss wird nicht in das TCP/IP-Netzwerk angebunden und somit „offline“ betrieben. Das Schloss kann 100 Benutzer verwalten. Hierbei kann zwischen zwei Benutzergruppen unterschieden werden. Die erste Gruppe öffnet immer „normal“ mittels Benutzernummer + PIN-Code. Die zweite Gruppe öffnet immer mittels Benutzernummer + PIN-Code + Einmalcode. Ein Einmalcode ist nur für einen kurzen Zeitraum und nur für eine einzelne Öffnung gültig. Zusätzlich ist der Einmalcode an einen definierten Benutzer und Tresor gebunden. Der Einmalcode verliert seine Gültigkeit, sobald dieser aufgebraucht (benutzt) wurde. Einmalcodes werden auch als TAN, WTU-Code oder BioPIN bezeichnet. Einmalcodes lassen sich zentral – beispielsweise durch die Orga- oder IT-Abteilung oder auch direkt in der Filiale durch die Benutzer mit der OSsecure-Anwendung generieren. Die OSsecure-Anwendung, welche den Einmalcode (BioPIN) erzeugt, lässt sich so konfigurieren, dass sich 0-2 berechtigte Benutzer an der Anwendung mittels Biometrie oder Passwort identifizieren müssen, um einen Einmalcode (BioPIN) generieren zu können.

In diesem Lösungsbeispiel wird der Einmalcode (BioPIN) durch zwei berechtigte Benutzer in der OSsecure Anwendung erzeugt (2). Die Benutzer identifizieren sich biometrisch am Tagestresor und erzeugen so den BioPIN für den Wertschutzschrank (2). Alle Berechtigungen des OSsecure-Systems lassen sich zentral administrieren (1). Einem Schloss-Benutzer kann von einem Verantwortlichen umgehend und von zentraler Stelle die Berechtigung für die Tresor-Öffnung entzogen werden (1). Alle Öffnungen erfolgen im 4-Augen-Prinzip und mit Zeitverzögerung. Die Zeit läuft dabei auf dem Bildschirm am Arbeitsplatz unmittelbar vor der Generierung des BioPINs ab. Mit dem erzeugten BioPIN gehen die Benutzer zum Wertschutzschrank und öffnen den Tresor (3). Der erfolgreiche Öffnungsvorgang muss abschließend in der OSsecure-Anwendung quittiert werden (4).

Sofern ein Verantwortlicher zentral einem Benutzer die Berechtigung für die BioPIN Generierung entzieht, kann der Tresor nicht mehr durch den Benutzer in der Filiale geöffnet werden. Neue Benutzer werden durch Verantwortliche zentral berechtigt. Der persönliche (geheime) PIN-Code wird dabei im 4-Augen-Prinzip direkt am Schloss hinterlegt. Diese „Gewaltenteilung“ wirkt sich auch positiv auf die MaRisk-Bewertung aus, da in den IT-Systemen keine alleinige Öffnungsberechtigung vorhanden ist. Alternativ kann der PIN-Code auch als Gruppen-PIN von allen Benutzern der Filiale verwaltet werden.

Eine beispielhafte Prozessbeschreibung für das einmalige Einrichten von Einmalcode-Schlössern, das Generieren von Einmalcode (OTC) und das Abschließen von Einmalcode-Vorgängen finden Sie hier.

Der Einmalcode (BioPIN) kann auf unterschiedliche Art generiert werden. Welche Varianten gibt es?

Der Einmalcode (BioPIN) kann in OSsecure über eine Passwort-Identifizierung oder eine biometrische Identifizierung generiert werden. Es kann festgelegt werden, ob dies im 4-Augen-Prinzip erfolgen muss, oder ob eine Benutzer-Authentifizierung ausreichend ist. Eine weitere Möglichkeit für das Erzeugen von Einmalcodes steht den Sparkassen zur Verfügung. Mit der Signalbox PLUS kann die BioPIN Generierung direkt aus OSPlus heraus erfolgen. Für die Generierung wird dann die Biometrie der starken Authentisierung genutzt. Hier finden Sie weitere Varianten für die Integration von Tresorschlössern beschrieben. Mit BioPIN ist in jener Beschreibung die allgemeine biometrische Integration von Hintergrundbeständen gemeint und nicht ausschließlich das Erzeugen eines Einmalcodes.

Wie wird der Einmalcode (BioPIN) am Schloss und OSsecure eingerichtet?

Das Schloss muss zunächst in OSsecure angelegt werden. Hierbei wird abgefragt, wie viele Benutzer für die Generierung eines BioPINs erforderlich sind und ob eine Zeitverzögerung vor der Generierung des BioPINs greifen soll. Anschließend wird eine Gruppe berechtigt, welche für das Schloss BioPINs generieren darf. Nach erfolgreicher Einrichtung wird in der Software ein Aktivierungscode angezeigt, welcher einmalig am Schloss-System im Menü Einstellungen hinterlegt werden muss. Hier finden Sie eine ausführliche Beschreibung.

Wie funktioniert der Einmalcode (BioPIN)? Schloss und Software sind untereinander nicht verkabelt – kommt eine Funktechnik zum Einsatz?

Es kommt keine Funktechnik, wie W-LAN, o.ä. zum Einsatz. Es ist auch keine kabelgebundene Verbindung erforderlich. Der Einmalcode errechnet sich durch einen mathematischen Algorithmus. In die Berechnung werden verschiedene Variablen mit einbezogen:

- Das Schloss, für den der Code generiert wurde.

- Der Benutzer, für den der Code generiert wurde.

- Der in der Software und der Anwendung hinterlegte Aktivierungscode.

- Uhrzeit und Datum (der BioPIN hat nur eine begrenzte Gültigkeit).

- Der Zähler, bzw. die Anzahl der erfolgreichen Öffnungen. Es ist daher zwingend erforderlich eine erfolgreiche Öffnung in der OSsecure Anwendung zu quittieren und den BioPIN in OSsecure abzuschließen. Mit der Quittierung erfolgt die Rückmeldung, dass der BioPIN benutzt und der Tresor geöffnet wurde. Parallel dazu merkt sich das Schloss auch die Anzahl der Öffnungen.

Ist einer der genannten Parameter falsch, kann mit dem erzeugten BioPIN (Einmalcode) nicht geöffnet werden.

Wo werden die Tresor-Öffnungen protokolliert?

In OSsecure wird protokolliert, welche Benutzer (Name, Vorname) sich zu einem bestimmten Zeitpunkt für ein bestimmtes Schloss einen BioPIN generiert haben. Im Schloss-System wird zusätzlich protokolliert, welche Benutzernummer (ID) den Tresor geöffnet hat.

Welche Dinge sind zu beachten?

Für die Funktion ist extrem wichtig, dass der BioPIN für den korrekten Benutzer generiert wird und dass der BioPIN umgehend „benutzt“ wird (da dieser sonst seine Gültigkeit verliert). Nach jeder Tresor-Öffnung muss sofort der generierte BioPIN in der OSsecure Anwendung „abgeschlossen“ werden. Es gibt in OSsecure zwei Optionen für das quittieren des BioPINs. Grüner Haken: Ja, Tresor wurde mit dem BioPIN geöffnet oder rotes Verbotsschild: Nein, der BioPIN konnte nicht oder wurde nicht zur Tresor-Öffnung benutzt.

Warum funktioniert der Einmalcode (BioPIN) am Schloss nicht (Fehlermeldung: falscher Code)?

Weil einer der oben genannten Variablen nicht korrekt ist. Der BioPIN wurde versehentlich für den falschen Benutzer generiert oder der Zähler ist nicht korrekt, da der letzte Vorgang nicht umgehend nach der erfolgreichen Öffnung quittiert wurde. Hier ist beschrieben, wie der BioPIN wieder synchronisiert werden kann, wenn dieser einmal nicht mehr „funktioniert“, da der Zähler im Schloss und in der Anwendung nicht mehr identisch ist.

Was ist der FlexCode (Variante 4)?

Der FlexCode ist eine Weiterentwicklung des Einmalcodes. Der FlexCode steht beim TwinLock Business oder ProtectMaster zur Verfügung und bietet alle bestehende Funktionen des TwinLock WTU. Zusätzlich besteht die Möglichkeit einer nachträglichen und optionalen Schloss-Aufrüstung auf Online-Betrieb.

Variante 2: ProtectMaster mit zentraler Administration

Einleitung

Diese Lösung beschreibt ein flexibles Konzept für ein modernes Schloss-Management mit dem Netzwerkschloss ProtectMaster. Das Konzept ermöglicht eine zentrale Administration sämtlicher Berechtigungen. Es können Benutzer aus der Ferne von jedem beliebigen Bank-Arbeitsplatz von einem oder mehreren Verantwortlichen direkt auf dem Schloss-System angelegt oder gelöscht werden. Es lassen sich alle Konfigurations-Parameter, wie beispielsweise 4-Augen-Prinzip oder Zeitverzögerung auch zentral administrieren und verändern. Benutzer öffnen den Tresor je nach Konfiguration im 2- oder 4-Augen-Prinzip mit einem persönlichen PIN-Code oder per Karte. Das Konzept ermöglicht auch eine optionale oder zusätzliche biometrische Integration der Schlösser.

Als bauliche Voraussetzungen sind ausschließlich eine Spannungsversorgung und eine Netzwerkanbindung erforderlich (siehe bauseitige Vorbereitungen). Es gibt verschiedene Möglichkeiten der Spannungsversorgung:

- Spannungsversorgung über Netzteil (empfohlen)

- Spannungsversorgung über den Automaten

- Spannungsversorgung über die EMA.

Alle drei Möglichkeiten der Spannungsversorgung inkl. Systemschaubild finden Sie hier erläutert. Das Schloss benötigt eine RJ45 Buchse (max. 3 Meter vom Tresor entfernt) für die Netzwerkverbindung (min. CAT5) und es müssen die erforderlichen Netzwerkdaten im Schloss-System hinterlegt werden. Es sind keine zusätzlichen Software-Installationen erforderlich, da alle beschriebenen Funktionen bereits direkt in das Schloss-System integriert sind.

Inbetriebnahme eines Schloss-Systems

Integrieren Sie das Schloss in Ihr Netzwerk. Hinterlegen Sie dazu die IP-Adressdaten (DHCP-Hostnamen oder die feste IP-Adresse, Subnet und Gateway) im Schloss System. Sie können diese Eingaben direkt über das Display und die Tastatur des Schloss-Systems eingeben. Hier finden Sie eine Beschreibung, wie die IP-Adressdaten hinterlegt werden. Bei neuen Automaten, welche ab Werk mit dem Schloss-System ausgestattet sind, kann es erforderlich sein, dass vor der Inbetriebnahme zunächst ein Update der Firmware erfolgen muss. Sie benötigen dazu das Firmware-File und ein Laptop mit administrativen Rechten. Folgen Sie dieser Anleitung. Rufen Sie sich anschließend die IP-Adresse oder den Hostnamen mit einem Browser von einem Bank-Arbeitsplatz auf. Bitte melden Sie sich am System an und registrieren Sie Ihr Schloss.

- Wie erfolgt die Anmeldung im Webinterface?

- Wie wird das Schloss-System registriert?

- Es wird keine ProtectMaster Startseite angezeigt, sondern eine TwinIP oder TwinNet Seite.

- Hinterlegen Sie mindestens für zwei Benutzer einen PIN-Code direkt an der Tastatur des Schloss-Systems (auf allen Schloss-Riegeln) und ändern Sie bitte Ihren Mastercode. Benutzen Sie hierfür die Beschreibung im Handbuch.

Tipp: Dokumentieren Sie die IP-Adressdaten Ihres Schloss-Systems. In Ihren Registrierungs-Daten, welche Ihnen per E-Mail geschickt wurden, stehen die IP-Adressdaten auch noch einmal. Generell empfehlen wir das Pflegen einer IP-Adress-Liste für alle Schloss-Systeme, um beispielsweise schnell und unkompliziert Updates (FW-Erweiterungen) auf alle Schloss-Systeme zu übertragen.

Gibt es die Möglichkeit mit einem Terminal-Programm/Console auf das System zuzugreifen?

Bei Tagestresoren und Schleusen besteht “theoretisch” die Möglichkeit eines Zugriffs via Console. Bei Tür-Zugängen und Schloss-Systemen gibt eines keinen Terminal-Zugang. Aus Sicherheitsgründen ist in Schloss-Systemen kein Telnet Dienst aktiv.

Welches Betriebssystem kommt zum Einsatz?

Grundlage des TwinLock Systemes (TwinIP) ist ein embedded Linux (wie z.B. eLux). Fachlich sprechen wir von einem „tiny embedded“ System. Viele Systemkomponenten sind darüber hinaus „read only“ und können nicht verändert werden, was einerseits die „Sicherheit“ erhört, da eine Manipulation des bestehenden Systems ausgeschlossen ist und den Update-Prozess von Funktionserweiterungen „stabiler“ macht, da mögliche Fehler innerhalb des Update-Prozesses, nicht zu einem Total-Ausfall des Systems führen. Es kommt ein „gehärtetes“ Linux zum Einsatz – d.h. es wurden alle „Softwarebestandteile und Funktionen“ entfernt, die zur Erfüllung der vorgesehenen Aufgabe durch das Programm nicht zwingend notwendig sind. Weitere Informationen zu jener „Technik“ finden Sie auch vom Bundesamt für Sicherheit in der Informationstechnik beschrieben. Es wurden darüber hinaus zusätzliche Zugriffskontrollen auf die Ressourcen im Sinne von „Mandatory Access Control“ implementiert.

Muss auf Virenschutz geachtet werden?

Nein, ein Viren-Schutz ist nicht erforderlich, da das System in sich geschlossen (und “read only”) ist und keine Möglichkeit besteht, zusätzliche Komponenten in das System zu integrieren.

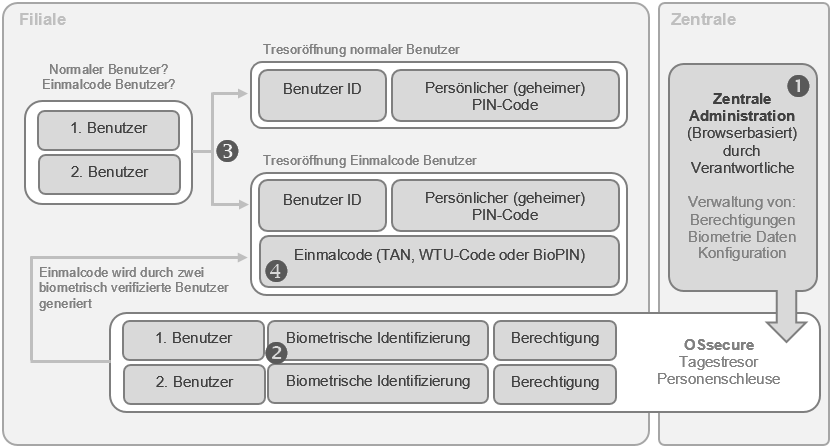

Konfiguration des Schloss-Systems

Mit dem Begriff Konfiguration sind sämtliche Einstellungen des Schloss-Systems gemeint, welche sich grundsätzlich auf alle Schloss-Benutzer beziehen. Es lassen sich verschiedene Parameter einstellen, welche das Öffnungsverhalten des Schloss-Systems beeinflussen. Wird für das Schloss beispielsweise eine Öffnungszeitverzögerung von 5-Minuten in der Konfiguration hinterlegt, so gilt diese Zeitverzögerung zunächst einmal für alle Benutzer des Schloss-Systems. Im Web-Interface des Schloss-Systems sind diese Konfigurations-Parameter daher auch als Globale-Einstellungen gekennzeichnet. Rufen Sie sich das Schloss im Webbrowser auf, melden Sie sich an und rufen Sie sich das Menü Konfiguration ► Globale Einstellungen auf. Im Webinterface des Schloss-Systems sind die einzelnen Konfigurations-Parameter ausführlich beschrieben, wenn Sie mit der Maus über den jeweiligen Parameter fahren. Hier ein Beispiel für die 4-Augen-Öffnung:

Konfigurieren Sie Ihr Schloss-System nach Ihren internen Vorgaben. Beispiele:

- Aktivieren Sie bei einem 2-Schloss-System „Parallel Code“, um ein 4-Augen-Prinzip zu aktivieren (Hilfestellung).

- Hinterlegen Sie im Abschnitt „Schließen und Öffnen“ eine Zeitverzögerung von 5-Minuten auf dem Schloss 2.

- Speichern Sie Ihre Einstellungen, in dem Sie den Button unten auf der Seite anklicken.

- Löschen Sie alle Beispiel-Einträge im Menü Wochenprogramm und im Abschnitt Wochenprogramm 1 (aktivieren Sie alle Kästchen und hinterlegen Sie für alle Wochentage Zeiten von 00:00 Uhr bis 00:00 Uhr)

Wenn Sie Ihre Konfiguration abgeschlossen haben, speichern Sie sich diese Konfiguration in einem persönlichen Ordner auf Ihrem Laufwerk ab. Wechseln Sie hierzu auf den Menüpunkt ► Systemverwaltung ► Systemdatenbank und klicken Sie auf „Konfiguration herunterladen (Export)“. Geben Sie der Datei einen aussagekräftigen Namen. Beispiel: „VdS-B_2-Schloss-System_Standard-Konfiguration“. Sie können sich auf diese Weise Konfigurations-Templates für verschiedene Wertgelasse erstellen. Beispiel:

- VdS-B_1-Schloss-System_Standard-Konfiguration

- VdS-B_2-Schloss-System_Standard-Konfiguration

- VdS-B_2-Schloss-System_Sonder-Konfiguration_SB-Stelle

- VdS-C_2-Schloss-System_Standard-Konfiguration

Sobald Sie ein neues Schloss-System in Betrieb nehmen, können Sie dann die entsprechende Standard-Konfiguration im neuen Schloss-System importieren. Sie ersparen sich somit die Konfigurationsarbeit und haben eine einheitliche Konfiguration Ihrer Schloss-Systeme. Wechsel Sie auf den Menüpunkt ► Systemverwaltung ► Systemdatenbank und klicken Sie auf „Konfiguration ersetzen (Import)“ und wählen Sie eine der abgespeicherten Konfigurationsdateien (Templates). Achten Sie darauf, ob es sich um ein 1-Schloss / 2-Schloss und/oder VdS-B oder VdS-C System handelt. Sie können die Anzahl der Schlösser im Menü ► Schloss-Konfiguration ► Globale Einstellungen ► Einstellungen ablesen. Ob es sich um eine VdS-B oder VdS-C System handelt, erkennen Sie im Menü ► Schloss-Steuerung ► Schloss-Status an der Version der Flatcontrol (Tastatur). Alle VdS-B Systeme haben einen 6-stelligen PIN-Code und immer eine FW-Version mit der Bezeichnung IP (Beispiel: IP09). Alle VdS-C Systeme haben einen 8-stelligen PIN-Code, welcher über die Pfeiltasten eingegeben werden muss und immer eine FW-Version mit der Bezeichnung IQ (Beispiel: IQ09) (siehe Tabelle).

Einrichten von Schloss-Benutzern

Jedes Schloss-System hat 100 Benutzerplätze. Der Benutzer 00 ist der Schloss-Master. Der Mastercode ist berechtigt sämtliche Einstellungen, sowie Berechtigungen am Schloss-System zu administrieren. Bitte gehen Sie mit dem Mastercode sehr sorgsam um. Es hat sich bewährt den Mastercode in der Revisions-Abteilung unter Verschluss aufzubewahren. Der Mastercode wird in der Regel nicht benötigt, um Benutzer anzulegen, zu löschen oder, um Konfigurationsänderungen durchzuführen. Bitte lesen Sie zum Mastercode weiterführende Informationen im Handbuch.

Der Web-Administrator sollte keinen Benutzercode am Schloss kennen, da es somit dem Web-Administrator nicht möglich ist, Schlösser zu öffnen – obgleich der Web-Administrator neue Schloss-Benutzer anlegen und berechtigen kann. Eine Gewaltenteilung von Web-Administration und Schloss-Master ist aus Revisions-Sicht ideal, da die verantwortlichen Web-Administratoren keine Öffnungsberechtigung für alle Schloss-Systeme besitzen. Um diesen Prozess konsequent und ohne Komfort-Einbußen einzuhalten, sollten unmittelbar bei der Inbetriebnahme des Schloss-Systems mindestens zwei Benutzer PIN-Codes direkt an der Tastatur des Schlosses angelegt werden.

Rufen Sie sich im Menü die ► Benutzerverwaltung ► Benutzermatrix auf, um neue Benutzer am Schloss-System anzulegen.

- Hier finden Sie eine Beschreibung der Benutzermatrix.

- Hier finden Sie eine Beschreibung, wie ein neuer Benutzer angelegt wird.

Ein neuer Benutzer wird immer im 4-Augen-Prinzip am Schloss-System hinterlegt. Der Web-Administrator legt den neuen Benutzer im Web-Interface an, berechtigt diesen und anschließend kann der neue Benutzer sich direkt am Schloss-System über die Tastatur einen persönlichen (geheimen) PIN-Code programmieren. Ein bereits berechtigter und bestehender Benutzer legitimiert dabei im 4-Augen-Prinzip den neuen Benutzer. Der gesamte Prozess „Neuanlage eines Benutzer“ erfolgt also im 6-Augen-Prinzip. Über den Standard-Benutzer hinaus, gibt es verschiedene andere Benutzer-Typen, welche sich programmieren lassen:

| Benutzer-Typ | Beschreibung | Berechtigungen |

| PIN-Code Benutzer | Benutzer öffnet mit persönlichem PIN-Code | Code |

| Karten Benutzer | Benutzer öffnet mit Chipkarte | Karte |

| Gruppen Karte + PIN | Benutzergruppe öffnet mit Chipkarte und PIN-Code | Karte, Code, 2 aus X |

| Schnellöffner | Benutzer öffnet ohne Zeitverzögerung mit PIN-Code | Code, -0 Min |

| Zentrale Freigabe | Benutzer öffnet mit PIN-Code und benötigt zuvor eine Freigabe über das Webinterface aus der Zentrale | Code, Fern |

| Einzel-Benutzer mit Freigabe | Benutzer öffnet allein (2-Augen) mit PIN-Code und benötigt zuvor eine Freigabe über das Webinterface aus der Zentrale (4-Augen) | Code, 2-Aug, Fern |

Alle Berechtigungen in der Benutzermatrix lassen sich beliebig kombinieren, so dass verschiedene Benutzertypen entsprechend angelegt und berechtigt werden können. Hier finden Sie eine ausführliche Beschreibung für die folgenden vier Benutzertypen:

Variante 3: ProtectMaster mit Active Directory Anbindung

Best-Practice-Lösung Online

Dieses Konzept setzt auf den Vorteilen der Variante 2 auf und ergänzt diese um eine zentrale Verwaltung. Das Tresorschloss ProtectMaster wird hierbei zusätzlich an den zentralen Verzeichnisdienst angebunden. Dieser zentrale Verzeichnisdienst ist in jedem Institut bereits vorhanden und steuert sämtliche IT-Berechtigungen in einem Netzwerk wie beispielsweise Benutzer, Gruppen, Computer, Dienste, Server, Dateifreigaben und andere Geräte wie Drucker und Scanner und deren Eigenschaften. Mit der Anbindung an die Active Directory (AD), bzw. an diesen zentralen Verzeichnisdienst lassen sich alle Tresor-Schlösser zentral steuern und verwalten. Das Schloss-System arbeitet dabei im Hybrid-Betrieb: Es sind also weiterhin alle Funktionalitäten der Variante 2 „ProtectMaster mit zentraler Administration“ möglich. Benutzer, welche nicht im AD vorhanden sind (z.B. Externe) können parallel direkt am Schloss administriert werden.

Die AD-Funktion ermöglicht eine Synchronisation mit den Benutzern, welche im Active Directory berechtigt sind. Die Funktion ermöglicht nicht „nur“ die Synchronisation der Personal-Stammdaten, sondern bietet auch eine zentrale Administration aller Schloss-Berechtigungen. Die Verwaltung und Steuerung der Tresor-Schlösser kann somit über ein standardisiertes Administrationswerkzeug (z.B. DAW) erfolgen. Ein großer Vorteil dieser Funktion liegt in der hohen Standardisierung der Prozesse. Berechtigungen für Hochsicherheitsschlösser werden mit den gleichen Administrations-Tools gepflegt, wie alle anderen IT-Systeme. Berechtigungen sind jederzeit nachvollziehbar und werden analog zu allen anderen Geräte und Datei-Freigaben zentral protokolliert und dokumentiert.

Hier finden Sie weitere Informationen zur AD-Integration von ProtectMaster.

Variante 4: TwinLock Business oder ProtectMaster mit FlexCode

Best-Practice-Lösung Offline

Immer dann, wenn die Notwendigkeit besteht, Öffnungsberechtigungen zentral zu verwalten – eine Integration in das bestehende Netzwerk aber (noch) nicht möglich oder gewollt ist, dann bietet dieses Lösungs-Konzept die meisten Vorteile. Das FlexCode-Konzept stellt eine Alternative zum Online-Betrieb von Schloss-Systemen da. Im Unterschied zur Variante 2 und Variante 3 wird das Schloss nicht online, sondern offline betrieben. Das Schloss wird also nicht in das Netzwerk integriert und entsprechend entfällt ein Verkabelungs-Aufwand. Der FlexCode ist eine Erweiterung und Weiterentwicklung des Einmalcode-Prinzips, wie in Variante 1 beim TwinLock WTU beschrieben. Der FlexCode lässt sich beim TwinLock Business oder ProtectMaster (mit oder ohne IP) konfigurieren. Das spätere Erweitern des Konzepts, um Online-Funktionen (Netzwerkerweiterung TwinIP), ist jederzeit nachträglich möglich. Diese Konzept bietet daher ein attraktives Preis-Leistungs-Verhältnis mit Investitions-Schutz. Es stehen Möglichkeiten der zentralen Steuerung (offline) über den FlexCode im virtuellen Netzwerk zur Verfügung. Eine Netzwerkverkabelung entfällt jedoch. Die zukünftigen Erweiterungs-Möglichkeiten des Systems, um „echte“ Online Funktionen sind jederzeit gegeben.

Hier finden Sie weitere Informationen zum FlexCode Betrieb des TwinLock Business oder ProtectMaster.