Im Rahmen von Beratungs-Gesprächen oder bei der Entwicklung von Verschluss-Konzepten kommt häufig die Frage auf, wie andere Institute mit dem „Mastercode“ und „Managercode“ umgehen. Wer trägt die Verantwortung für den Mastercode? Wer verwaltet die Codes? Was sagt der Versicherer und die interne Revision dazu? Wie verhält es sich, wenn der Wertdienstleister den Automaten bestückt?

Im folgenden möchten wir die gesammelten Erfahrungen aus vielen hunderten Verschluss-Konzepten und Beratungsgesprächen wiedergeben. Dieses „Regelwerk“ bewährt sich seit Jahren bei Tausenden Schloss-Installationen und wird stetig optimiert.

Auch wenn bereits ein hoher Grad an Standardisierung und eine große Einheitlichkeit im Umgang mit Mastercodes erreicht ist, so zeigen sich in der Praxis doch immer wieder kleinere Änderungen. Die Anpassungen resultieren in der Regel aus „historischen“ Gegebenheiten, wie beispielsweise einer gewachsenen Vielzahl unterschiedlicher Tresor-Verschluss Systeme. Weiterhin sind organisatorische Restriktionen häufig ein Grund dafür, dass sich der Umgang mit Mastercodes nicht „optimal“ Regeln lässt. Bitte verstehen Sie die folgenden Hinweise daher nicht als „Blaupause“ für Ihren internen Umgang mit den Haupt-Codes, sondern passen Sie die Vorgaben auf Ihre Organisation an.

Welche Codes/Berechtigungen gibt es und welche Funktion haben diese?

Jeder Hersteller und somit jedes Schloss-System hat unterschiedliche Berechtigungen. In der Regel wird der Hauptcode als Mastercode bezeichnet. Bei einigen Systemen lautet dieser aber auch Supervisor-Code. Neben dem Mastercode gibt es noch normale Benutzercodes oder Usercodes. Die folgende Übersicht zeigt für die gängigen Schloss-Systeme alle Unterschiede in den Bezeichnungen und Funktionen auf. Die folgende Aufstellung bezieht sich auf das Schloss TwinLock Business und ProtectMaster. Beachten Sie auch diese werksseitigen Einstellungen der Schlösser.

Mastercode (Master/ Benutzer 00)

- Für jeden Schloss-Riegel gibt es einen Mastercode. Bei einem Schloss-System mit einem Riegel entsprechend einen Master und bei einem 2-Schloss-System entsprechend zwei Mastercodes. Hier finden Sie eine Anleitung, wie die Anzahl der Riegel für die entsprechende Sicherheitsklasse des Tresors ermittelt werden kann.

- Bei Auslieferung (Werkszustand) lautet der Standard-Mastercode (Benutzer 00) für VdS-B Schlösser 123456 und für VdS-C Schlösser 12345678. Der Standard Mastercode ist für beide Schloss-Riegel gleich.

- Bei Auslieferung (Werkszustand / Standard) ist der Mastercode berechtigt, das Schloss (allein) im 2-Augenprinzip zu öffnen. Dies lässt sich mit einem Konfigurationsset oder nach Abstimmung mit der Revision und kostenpflichtiger Freischaltung im Webinterface (Servicemenü) ändern.

- Der Mastercode ist berechtigt, neue Benutzercodes anzulegen, zu überschreiben und zu löschen.

- Der Mastrcode kann jederzeit geändert werden. Für einen neuen Mastercode ist zwingend der alte Mastercode erforderlich. Bei Verlust des Mastercodes gibt es keine alternative Möglichkeit der Rücksetzung. Es kostenintensiver Serviceeinsatz ist erforderlich.

Managercode (Systemmanager)

- Für ein Schloss-System (egal, ob 1 oder 2 Schloss-Riegel) gibt es einen Systemcode (Managercode / Systemmanager).

- Bei Auslieferung (Werkszustand) lautet der Systemmanager für VdS-B Schlösser 111111 und für VdS-C Schlösser 11111111.

- Der Systemmanager ist berechtigt, Einstellungen am Schloss-System vorzunehmen (Datum, Uhrzeit, Konfiguration, etc.).

- Der Systemmanager ist NICHT öffnungsberechtigt.

- Der Code vom Systemmanager kann NICHT vom Master, sondern nur von sich selbst überschrieben/geändert werden.

- Der Systemmanager kann jederzeit geändert werden. Für einen neuen Systemmanager ist zwingend der alte Systemmanager erforderlich. Bei Verlust des Systemmanager gibt es keine alternative Möglichkeit der Rücksetzung. Es kostenintensiver Serviceeinsatz ist erforderlich.

WEB-Administratoren (Online-Benutzer Webinterface)

- Für ProtectMaster-Schlösser mit Netzwerkerweiterung und Webinterface gibt es im Standard die Möglichkeit der Schloss-Administration über den Browser. Bei Auslieferung (Werkszustand) lautet die Kennung für den WEB-Administrator ID: 10012 und Passwort safecor2005

- Der WEB-Administrator kann Einstellungen am Schloss-System vorzunehmen (Datum, Uhrzeit, Konfiguration, etc.).

- Der WEB-Administrator ist berechtigt, neue Benutzer für die Öffnung anzulegen und zu löschen. Das vergeben eines persönlichen PIN-Codes (oder einer Karte) erfolgt dabei NICHT durch den WEB-Administrator, sondern durch den neuen Benutzer selbst und immer im Vier-Augen-Prinzip mit einem bestehenden Benutzer zusammen. Der WEB-Administrator leitet diesen Prozess also ein und gibt diesen „frei“, ist jedoch bei der eigentlichen Vergabe der Öffnungs-Berechtigung NICHT beteiligt. Sofern der WEB-Administrator also über keinen normalen Schloss-Benutzer verfügt, ist eine Gewaltenteilung sichergestellt.

- Der WEB-Administrator ist NICHT öffnungsberechtigt.

- Der WEB-Administrator kann weitere, zusätzliche WEB-Administratoren anlegen.

Bei TwinLock Schloss gibt es entsprechend der obigen Aufstellung zusammengefasst drei verschiedene Verantwortlichkeiten:

- Mastercode: Darf selber öffnen* und/oder öffnungsberechtigte Benutzercodes anlegen.

- Systemmanager: Darf nicht öffnen, sondern nur „konfigurieren“.

- WEB-Administrator: Darf nicht öffnen, sondern nur Benutzer für die Öffnung berechtigen.

- Benutzer: Benutzer dürfen öffnen. Es kann dabei konfiguriert werden, wie diese Öffnung erfolgen soll. Beispiele: Mit PIN-Code, mit Chipkarte, mit PIN-Code und Karte, mit Fernfreigebe / Einmalcode, mit Zeitverzögerung, im 4-Augen-Prinzip, etc. Es gibt darüber hinaus die Möglichkeit spezielle Benutzer zu konfigurieren: Programmier-User, Service-User, Notfall-User, Biometrie-User.

Wie sollte grundsätzlich mit den Codes umgegangen werden?

Alle Regeln und Vorgaben, welche im Umgang mit Codes aufgestellt werden, sollten dokumentiert werden und die Regeln sollten verifizierbar (überprüfbar) sein. Lässt sich eine Vorgabe nicht verifizieren, so kann diese besser „vernachlässigt“ (gestrichen) werden, da diese dann eigentlich nur auf dem Papier „existiert“ und mehr das Gewissen beruhigt, als dass die Vorgabe zur Sicherheit beiträgt. Nichtsdestotrotz sind organisatorische Anweisungen, wie beispielsweise Vorgaben für den persönlichen PIN (keine Geburtsdaten, Verdeckte Eingabe) sinnvoll. Diese sollten aber nur als ergänzende Maßnahme im Sicherheitskonzept verstanden werden.

Der Mastercode darf nicht in der Geschäftsstelle (z.B. beim Filialleiter) hinterlegt werden.

Reicht es nicht aus, wenn der Master nicht öffnen kann?

Der WEB-Administrator sollte nicht Träger des Mastercodes oder eines Bedienercodes sein.

Wie kann das 4-Augen-Prinzip für den Master aktiviert werden?

Um Fehlkonfiguration (z.B. „sich selbst aussperren“) zu vermeiden, ist für den Master das 4-Augen-Prinzip standardmäßig deaktiviert. Es gibt verschiedene Möglichkeiten, um das 4-Augen-Prinzip auch für den Master zu aktivieren.

- Mit der Konfigurationssoftware TwinComm kann das 4-Augen-Prinzip für den Master in der Benutzermatrix aktiviert werden. Hierzu einfach den Haken bei 2-Augen beim Benutzer 00 entfernen. Die Konfigurationssoftware TwinComm inkl. Schreibgerät für die Konfigurationskarten kann käuflich erworben werden.

- Ein Servicetechniker kann die Konfiguration (mit der TwinComm) vornehmen.

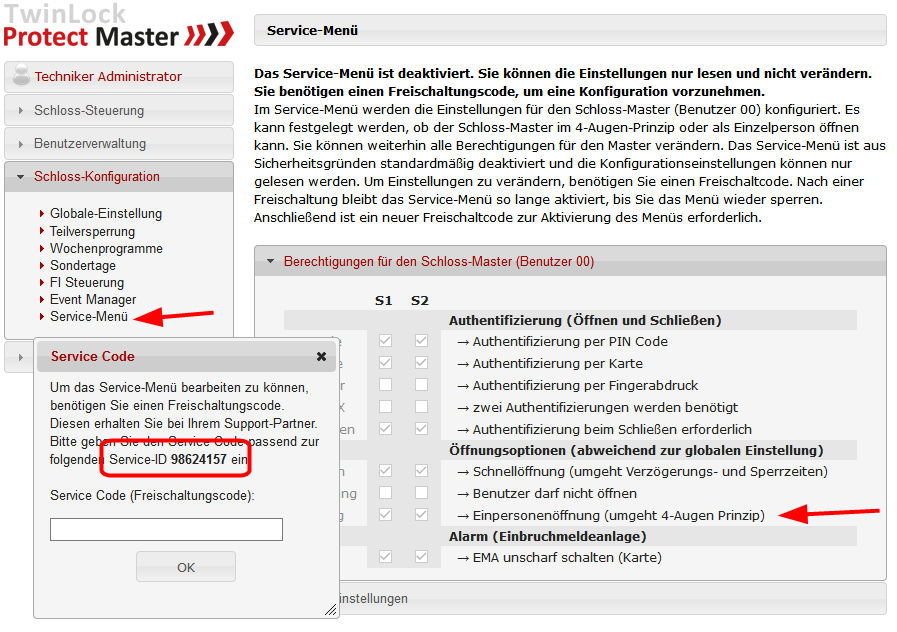

- ProtectMaster Online-Schlösser bieten die Möglichkeit der Konfiguration über den Webbrowser. Es lässt sich ein zusätzliches Servicemenü freischalten, welches Konfigurationseinstellungen für den Master ermöglicht. Das Servicemenü ist aus revisionsgründen standardmäßig deaktiviert und lässt sich mit einem kostenpflichtigen Freischaltcode aktivieren. Wir benötigen hierzu die Service-ID und die Freigabe Ihrer internen Revision (E-Mail in Kopie an die Revision ist ausreichend). Sie erhalten anschließend einen Freischaltcode für das Menü und können verschiedene Konfigurationseinstellungen für den Master vornehmen. Das Menü lässt sich anschließend wieder sperren und ist dann nur durch einen neuen, kostenpflichentigen Freischaltcode zugänglich. Achtung, der Freischaltcode gilt immer nur tagesaktuell am Tag der „Ausstellung“. Pro Freischaltcode wird eine Servicegebür von 19,00 EUR (zzgl. MwSt.) berechnet.

Wo wird nun der Mastercode hinterlegt? Wer ist WEB-Administrator?

Welche Vorgaben sind für öffnungsberechtigte Benutzer grundsätzlich sinnvoll?

- PIN-Codes, Karten sind analog der Regelung zu Schlüsseln und Kombinationszahlen persönlich und sicher zu verwahren und geheim zu halten.

- Die Geheimhaltung umfasst auch (und gerade dann) den Umgang mit „allgemeinen“ Codes (sogenannten Gruppencodes). Die Geheimhaltung umfasst nicht nur den Umgang mit Externen (Dritten). Auch bei der internen Kommunikation mit Kollegen oder Vorgesetzten muss zwingend die Geheimhaltung gewahrt bleiben. Dies gilt auch (und gerade dann) bei „allgemeinen“ Codes (oder Karten), welche von Gruppen genutzt werden und auch wenn diese Gruppen-Codes zur Öffnung eine zusätzliche Freischaltung (z.B. biometrisch oder zentral) benötigen.

- PIN-Eingaben sind stets verdeckt vornehmen und stets durch den jeweiligen PIN-Inhaber alleine, um das Risiko des unbeabsichtigten Bekanntwerdens der persönlichen PIN weitestgehend auszuschließen. Besser ist es, die PIN-Eingabe durch eine Zufallskombination zu schützen. Die PIN-Eingabe erfolgt dann spionagesicher über die Pfeiltasten. Diese Einstellung ist bei VdS-C Systemen Pflicht und kann auch in „niedrigeren“ Sicherheitsstufen in den Einstellungen aktiviert werden.

- Die Anzahl der Öffnungs-PIN-Inhaber ist auf das dienstliche Erfordernis zu beschränken.

- Besteht der Verdacht, dass eine persönliche PIN bekannt geworden ist, muss die unverzüglich geändert oder gelöscht werden.

- PIN-Änderungen sind regelmäßig (z.B. im jährlichen Rhythmus) durchzuführen.

- Grundsätzlich ist ein Parallelcode (4-Augenprinzip / Öffnung durch zwei Benutzer) zu programmieren.

- Die gesetzlichen Vorgaben der Unfallkasse müssen Berücksichtigung finden. Als Träger der gesetzlichen Unfallversicherung (GUV) erlassen die Berufsgenossenschaften Unfallverhütungsvorschriften, welche verbindliche Pflichten bezüglich Sicherheit und Gesundheitsschutz am Arbeitsplatz darstellen (Arbeitsschutz). Neben dem 4-Augen-Prinzip ist hier der Zeitverschluss ein zentraler Punkt. Für Hintergrundbestände in §18 Geschäftsstellen gilt in der Regel analog zur PLUS-Geschäftsstelle oder §19 – in welcher grundsätzlich alle Bestände (z.B. WSS, GAA, AKT, PGS, KMF) mit eingebunden werden – ein ZV von min. 5 Min. Gleiches gilt für die Notwenigkeit einer Alarmierungsfunktion, welche in den Öffnungsvorgang integriert sein muss. In PLUS-Stellen müssen die Hintergrundbestände zwingend zusätzlich zum 4-Augen-Prinzip mit in das biometrische System integriert sein.

Hier finden Sie weitere Informationen und Hinweise zu den Prozessen, welche in Verbindung mit den Sachwerten (Tresoren, Tresorschlössern, etc.) stehen: